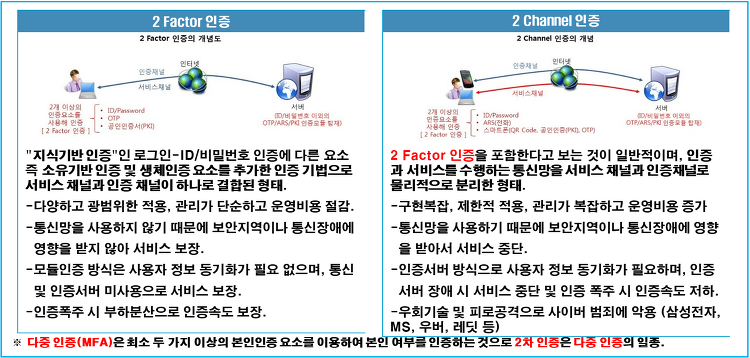

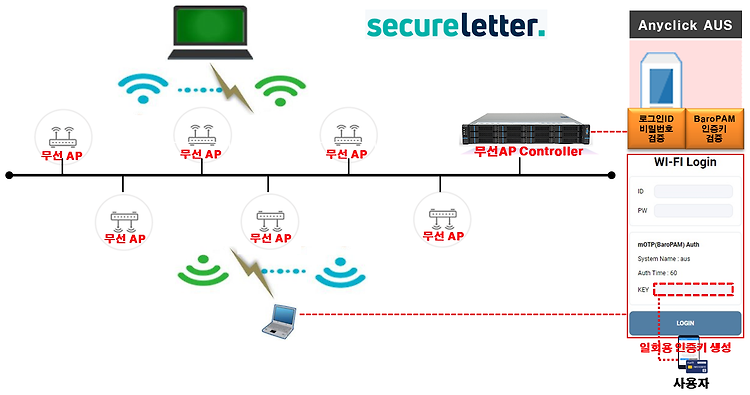

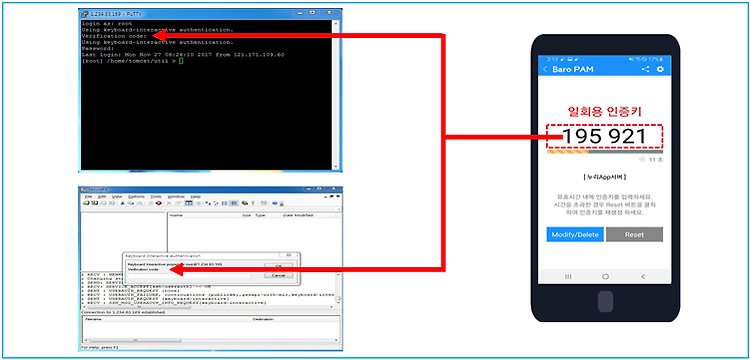

2차 인증은 정보자산의 보안 강화를 위하여 로그인-ID 및 비밀번호(지식기반 인증) 이외에 별도의 추가인증(소유기반/속성기반/행위기반/장소기반 인증)절차를 의미하며, 2 Factor 인증과 2 Channel 인증으로 구분한다. 1. 제로 트러스트(Zero Trust) 개념이 적용되어 있는지? 2. 인증서버 방식인지, 모듈인증 방식인지? 3. 통합인증인지 분산인증인지? 4. 인증키 생성 및 검증 시 사용되는 키는 정적인지, 동적인지? 5. 제한된 시간 내에 횟수 제한을 할 수 있는지? 6. 다양한 운영체제와 애플리케이션에 손쉽게 적용 및 관리가 단순한지? 7. 간단(느슨)한 구성에서 시작해 더 복잡(견고)한 보안 시스템으로 진화할 수 있는지? 8. 인증 폭주 시 인증 속도는..