서버접근제어 및 감사시스템 구축

농협을 비롯한 1,2금융권과 SK 컴즈 등의 개인정보유출사고 이후 강화된 개인정보보호법이 발효되었다. 그리고 많은 공공기관과 금융기관 그리고 IT 서비스 업체들이 새로운 개인정보보호법의 규정을 준수하기 위해 보안솔루션 도입과 적용을 시작했다.

하지만 개인정보보호법을 가만히 들여다 보면 정말 애정 남을 불러 물어보고 싶을 만큼 그 규정을 실제 시스템에 적용하기가 까다롭다. 적용 대상이 어플리케이션인지 운영체제이지, 계정이 어플리케이션의 서비스 계정인지 운영체제의 계정인지 등 보안강화 대상이 명확하게 구분되어 적시되어 있지 않았기 때문이다.

예를 들자면 그냥 "시스템" 이라고만 명시되어 있기 때문에 그 시스템이 운영체제, 데이터베이스, 웹 서버, 기타 어플리케이션을 모두 포함하는 것인지 아니면 그 중 어느 하나를 말하는 것인지를 구체적으로 알 수가 없는 것이다.

어찌됐든... 많은 정보보호 담당자들의 발등에 불이 떨어져서 인지 급하게 솔루션을 찾느라 분주하다.

그 중에서는 이 포스트에서 언급할 내용은 바로 "서버 접근 제어"다. 서버에 접근하는 사용자(여기서 사용자는 운영체제의 계정을 이용하여 서버에 telnet, ftp, ssh, rlogin 등을 통해 접근하는 사용자를 말한다)에 대한 통제를 "서버 접근 제어"라고 한다. 하지만 실제로는 서버에 웹 브라우저를 통하든, DB 클라이언트 툴을 통하든 서버에 접근하는 모든 접근을 포함하는 것이 더 적절하다고 하겠다.

서버 접근 제어를 수행할 수 잇는 솔루션으로는 "게이트웨어 방식의 서버 접근 제어 솔루션"과 "서버 보완 S/W" 두 가지가 있다. 두 가지의 가장 큰 차이는 접근 제어를 위해 어떠한 기술적 방식을 채용 했느냐다.

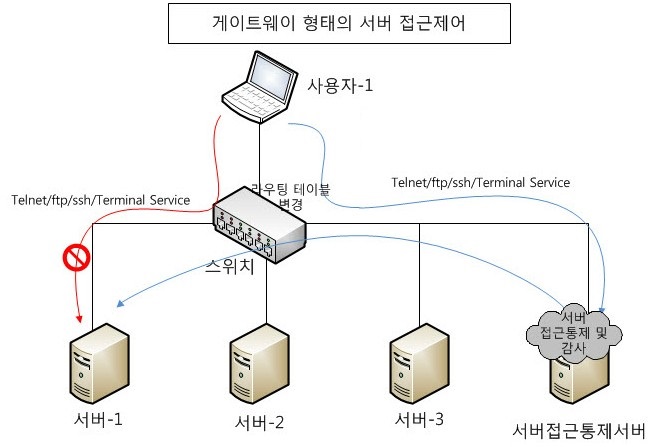

1. 게이트웨어 방식의 서버접근제어

먼저 게이트웨어 방식의 서버 접근 제어 구성을 살펴보면 다음과 같다.

게이트웨어 방식의 서버접근제어 솔루션은 사용자들이 telnet 등을 통해 서버에 접근하기 위해서 서버 접근 통제 서버를 경유하여 서버에 로그인 형태로 구현된다. 때문에 접근 대상이 되는 서버들이 존재하는 네트워크의 네트워크 장비의 설정을 변경해 주어야 한다. 그 이유는 telnet, ftp 등의 명령어나 클라이언트 툴(SecureCRT, ALFTP, 파일질라 등)을 사용자 PC에서 직접 실행하여 서버에 로그온하지 못하도록 해야 하기 때문이다.

그리고 위의 그림처럼 동일한 네트워크(서브넷)에 있는 서버들간의 telnet 등을 차단할 수 있는 대책이 강구되어야 한다. 만약 사용자1이 서버1에는 들어갈 권한이 있지만 이러한 기능이 지원되지 않는 장비에 물려 있다면 통제할 방법이 없게 된다.

게다가 서버 운영체제 입장에서는 모든 사용자 계정이 하나의 IP에서 접속하는 것으로 인식되기 때문에 TCP래퍼나 IPTables과 같은 서버 자체의 보안 도구를 이용해 2차 접근제어(안전을 위해)를 할 수가 없다.

또한 게이트웨어 방식의 경우 사용자가 서버에 로그온 한 뒤 주요 파일에 대한 접근제어나 su, 특정 포트의 바인딩을 수행할 수가 없다. 간혹 "명령어 통제"가 된다고 이야기하지만 명령어 실행을 단순히 키보드에 입력된 문자열 기반으로 통제하는 왕~초보적인 수준이기 때문에 실상 "파일접근통제(실행, 수정, 삭제 등~)"라고 할 수는 없다.

사용자 행위 감사 측면에서도 콘솔에서 작업한 내용과 접근통제 서버를 통하지 않은 접근에 대해서는 원천적으로 감사로 그 기록이 불가능하며 또한 중요 파일에 대한 접근 감사도 불가능하다.

아무래도 게이트웨어 방식의 네트워크 수준의 접근제어 솔루션이기 때문에 기능적으로 부족한 면이 많은 것이 사실이다. 하지만 서버에 "무언가"를 설치하지 않아도 된다는 장점 때문에 기타 부족한 점들이 많고 취약점도 많지만 많은 업체에서 게이트방식을 선호하기도 한다.

2. 서버보안S/W의 서버접근제어

보안을 쫌~한다 하는 컨설턴트나 엔지니어들도 사실 서버보안S/W에 대해서 잘 모르는 경우가 대부분이다. 수억원씩 주고 보안컨설팅을 받아도 서버의 보안에 대해서는 그저 취약성 점검을 하고 이런 설정을 바꿔라 하는 것이 전부이거나 사용자 계정에 대한 계정에 대한 생성 절차나 password 관리 정책 그리고 서버의 물리적 접근 통제에 대한 컨설팅이 전부인 경우가 99%이다.

서버보안S/W는 서버의 박스(H/W)에 접근하는 IP/Port의 물리적 접근은 물론 서버에 TCP 세션을 맺고 로그인하는 행위, 로그인한 뒤 수행하는 모든 행위에 대한 접근통제가 가능한 유일한 보안솔루션이다.

당연히 이 포스트의 핵심인 서버접근제어 기능도 서버보안S/W가 갖고 있는 기본 기능의 하나며 게이트웨어 방식의 서버접근제어 솔루션이 등장하기 10여년 전부터 보급되고 있다. 그리고 서버보안S/W가 갖고 잇는 서버접근제어 기능은 계속 진화하여 공인인증 기능이 추가되었고 공인인증을 받고 접속한 사용자에게만 특정 파일에 대한 접근(일기/수정/삭제 등)을 허용할 수 있는 "자연인 기반의 파일접근 통제"까지도 가능하도록 진화되어 있다.

서버보안S/W의 서버접근제어 구성을 살펴보면 다음 그림과 같다.

서버보안 S/W의 서버접근제어는 망구성이나 네트워크 장비의 설정 변경 등의 작업이 필요 없다. 게다가 서버에 설치된 서버보안S/W가 직접통제를 수행하기 때문에 동일 네트워크상의 서버를 통해 수행할 수 있는 우회접근이 원천적으로 차단되며 부수적으로 콘솔에서의 행위도 모두 감사로그 기록이 가능하고 화면에는 보이지 않는 (예를 들면 스크립트를 실행할 때 화면에 표시되지 않고 내부적으로 실행되는) 명령어나 파일접근도 모두 로깅이 가능한 장점이 있다.

또한 게이트웨어 방식의 경우 서버 운영체제의 로그인 히스토리에 모두 게이트웨어 서버의 IP가 기록된다. 이는 서버에 로그인한 실제 사용자PC의 IP를 서버에서는 정작 확인할 수 없다는 것을 뜻한다. 이는 서버 운영체제의 감사로그를 무용지물로 만드는 것이다.

게다가 게이트웨어 장비에 등록된 사용자의 접속ID가 탈취당할 경우 해당ID가 갖고 있는 서버의 접근 권한을 한꺼번에 탈취당하는 상황이 발생할 수도 있다. 실제로 게이트웨어 방식의 서버 접근제어 솔루션은 게이트웨어 서버에 로그인할 때 한번 인증을 받으면 실제 서버에 접근할 때는 IP/Password를 자동으로 인증하는 기능을 제공하고 있다. 이는 게이트웨어 방식의 서버 접근제어 솔루션이 보안에 더욱 취약할 수 있다는 것을 의미하기도 한다.

반면에 서버보안S/W의 서버 접근제어 방식은 방화벽 수준에서의 IP/Port 접근제어는 물론 로그인ID와 출발지 PC의 IP, Mac주소, 로그인 시간 등에 의한 인증도 지원하며, PKI 공인 인증서를 통해서 사용자(자연인) 기반의 서버접근제어도 지원한다. 이 때 사용되는 PKI 인증서는 서버보안S/W 자체적으로 지원하는 사설인증서는 물론 금융결제원의 공인인증서(은행), 증권전산의 공인인증서(증권)과 안전행정부의 GPKI, 교육과학기술부의 EPKI 등 표준을 지키는 모든 인증서를 사용할 수 있다.

또한 개인이 소유한 인증서를 개인이 직접 인증서버에 등록하여 관리하기 때문에 보안관리자의 인증서 관리 부담을 덜 수 있게 된다.

3. 마무리

이렇듯 서버보안S/W가 갖고 있는 장점이 훨씬 많음에도 불구하고 서버접근제어 시장을 게이트웨어 방식의 솔루션에게 대부분 잠식 당하고 있는 것은 나름의 이유가 있다.

여러 이유 중에는 가장 큰 이유로는 서버보안S/W 시장이 타 솔루션에 비해 기술적인 진입 장벽이 높다는 것을 들 수 있다. 시장에 진입 장벽이 높기 때문에 같은 제품군의 서버보안S/W가 시장에 출시된 적이 없다.(오히려 5~6년 전에 비해 경쟁상대가 적어졌다.) 따라서 두세개 밖에 없는 국산 서버보안 솔루션 업체들은 타 솔루션 업체들에 비해 경쟁상대가 적은 말 그대로 그들만의 리그를 즐기고 있는 상황이다.

이렇게 높은 서버접근제어 시장의 진입 장벽을 아이디어를 전환하여 네트워크 관점에서 바라본 게이트웨에 방식의 제품을 개발함으로써 뛰어 넘었고(우회라는 표현이 더 적합할지도 모르겠다.) 시장을 잠식해 들어온 것이다.

하지만 분명한 것은 서버접근제어 기능 측면에서 서버보안S/W가 게이트웨어 방식에 비해 훨씬 기술적인 장점이 많다는 점이다. 물론 네트워크 관점에서 바라볼 때 서버 접근제어 시스템을 구축하는 것은 게이트웨어 방식이 훨씬 쉽다는 장점이 있다. 서버마다 무언가를 설치하지 않아도 되기 때문이다.

하지만 논리적인 망구성의 변경이나 우회경로가 쉽게 뚫릴 수 있다는 점 그리고 자칫 게이트웨어 서버의 접근 계정이 유출되면 더 큰 문제가 발생할 수 있다는 점 게다가 게이트웨어 서버의 장애 발생 시 전체서버에 접근이 불가능해지고 사용자들이 서버에 접근하기가 많이 불편해지는 점 등 네트워크 기반에서 서버접근제어를 바라볼 때문에 발생할 수 있는 문제점에 대해 신중하게 검토하여야 한다.

'▶ BaroSolution > 기술문서' 카테고리의 다른 글

| 정보자산의 보안강화를 위하여 2차 인증 솔루션인 BaroPAM v1.0 GS인증(1등급) 획득 (0) | 2017.07.21 |

|---|---|

| 해쉬함수(Hash function)란? (0) | 2016.12.19 |

| 개인정보보호법의 비밀번호 일방향 암호화 및 비밀번호 관리 솔루션 (0) | 2016.12.05 |

| 2채널 인증과 2팩터 인증의 차이점과 네트워크 기반 서버접근제어 취약점 (0) | 2016.12.05 |

| PAM(Pluggable Authentication Module, 플러그인 가능한 인증 모듈) (0) | 2016.12.01 |