해킹 공격에서 빼놓을 수 없는 공격 기법은 기술적 취약점을 통해 이루어진다는 것이다.

가장 간단한 방어 기법은 인증 방식을 강화하는 것이다.

비밀번호를 복잡하고 유추하기 어렵게 하는 노력을 BaroPAM 솔루션 같은 2-Factor 인증 방식(지식 기반+소유 기반)으로만 변경해도 강력한 효과를 발휘할 수 있다.

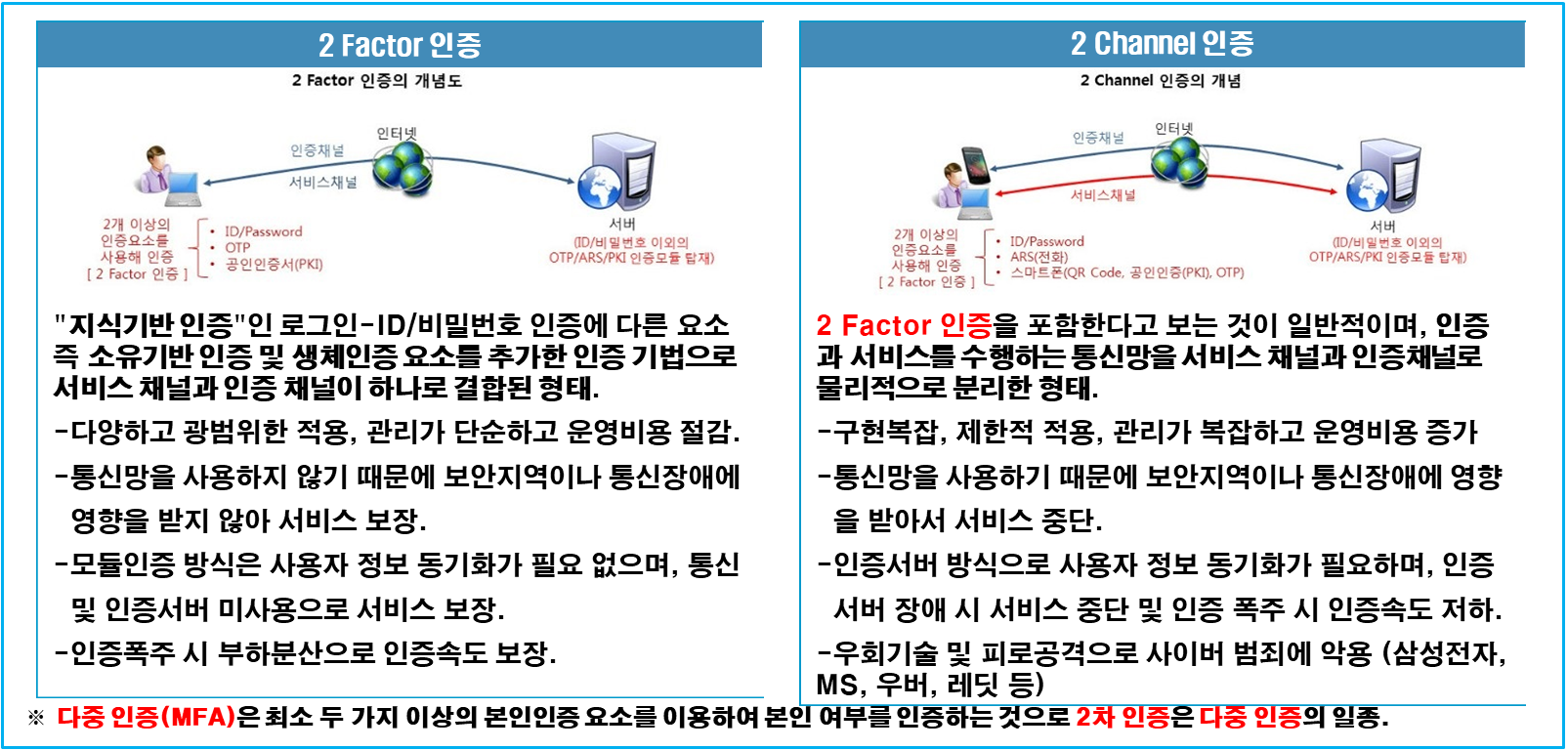

2차 인증(추가 인증)은 정보자산의 보안 강화를 위하여 로그인-ID 및 비밀번호(지식기반 인증) 이외에 별도의 추가인증(소유기반/속성기반/행위기반/장소기반 인증)절차를 의미하며, 2 Factor 인증과 2 Channel 인증으로 구분한다.

2 Factor 인증는 인증서버기 필요한 Hard 방식의 1st 인증 (1세대 인증) 와 별도의 인증서버가 존재하지 않아 관리가 필요 없고, 손쉽게 적용할 수 있는 소프트웨어 방식(jar, so, dll 모듈 호출)의 2nd 인증 (2세대 인증, 일회용 인증, 소프트 인증, 차세대 인증) 로 구분한다.

SMS, 이메일 등 문자 기반의 2차 인증은 별도의 인증서버가 존재하는 방식의 통합 인증과 별도의 인증서버가 존재하지 않아 관리가 필요 없고, 손쉽게 적용할 수 있는 모듈 인증 방식의 분산 인증으로 구분한다.

2차 인증 솔루션 도입의 필요성은 다음과 같다.

"정보자산의 로그인-ID/비밀번호가 유출이 되어도 대안이 있느냐?"

1. 보안 강화를 위하여 사용자 식별ㆍ인증을 위한 OTP 등을 활용한 2단계 인증 체계 적용

2차 인증 적용(예: ID/PW + OTP), 일정 횟수(예: 5회) 이상 인증 실패 시 접속 차단 및 인증수단을 특정하지는 않고 있으나, 지식기반.소유기반.특정기반 인증 수단 중 서로 다른 방식에 속하는 인증수단 2개를 조합해서 사용해야 함.

2. 중앙 집중식에서 벗어나 탈중앙화 방식의 다계층 인증 체계 적용

중앙 집중화 방식은 해커들의 "단일 지점 공격"의 표적이 되어 집중 공격을 받아 서비스가 중단되는데 비해서 탈중앙화된 다계층 인증 체계(Multi-layer authentication system)는 "단일 지점 공격"을 없애고, 사용자 식별.인증을 정보자산의 각 레이어별 분산하여 시스템의 보안을 강화시켜, 해커들의 공격으로 부터 서비스가 중단되거나 시스템에 접속하는 상황을 최소시켜 신뢰를 증가시킴.

3. 악의적인 목적으로 만들어진 프로그램인 악성코드에 의한 불법적인 우회/원격접속을 차단

악의적인 목적으로 만들어진 프로그램인 악성코드 프로그램에 의하여 정보자산의 접속정보(Desktop to Application, Desktop to Desktop, Desktop to Server, Desktop to Database, Server to Server 등)를 불법 취득한 뒤 불법적으로 정보자산에 우회/원격으로 접속하는 것을 차단 해야 함 .

악의적인 목적으로 만들어진 프로그램인 악성코드를 탐지 및 제거하는 백신 솔루션과 정보자산의 다계층 인증 체계(Multi-layer authentication system)를 통한 계정도용, 권한상승, 불법적인 우회/원격 접속, 중간자 공격 등을 차단하는 BaroPAM 솔루션이 결합하여 정보자산의 보안을 강화하는 시너지 효과를 낼 수 있음.

4. 분실.도용.해킹으로 인한 사용자 비밀번호 초기화에 적용

사용자 본인 스스로 로그인-ID, 특정항목, 일회용 인증키를 입력하여 맞으면 새로운 비밀번호를 등록하여 사용하게 함.

2차 인증 솔루션의 도입 시 검토해야 할 사항은 다음과 같다.

▶제로 트러스트(Zero Trust) 개념이 적용되어 있는지?

▶별도의 인증서버 방식인지, 모듈인증 방식인지?

▶통합인증인지 분산인증인지?

▶다양한 운영체제/애플리케이션 환경에 손쉽게 적용할 수 있는지?

▶인증키 생성 및 검증 시 사용되는 키는 정적인지, 동적인지?

▶제한된 시간 내에 횟수 제한을 할 수 있는지?

▶간단(느슨)한 구성에서 시작해 더 복잡(견고)한 보안 시스템으로 진화할 수 있는지?

▶중앙 집중식에서 벗어나 탈중앙화 방식의 다계층 인증 체계(Multi-Layer authentication system)를 지원하는지?

▶보안 관점에서 위험을 얼마나 분산 시킬 것인지?

▶인증 폭주 시 인증 속도는 얼마나 저하되는지?

▶통신망을 사용하는지?

▶보안시스템의 우회 및 원격접속을 차단할 수 있는지?

▶보안지역이나 통신장애에 영향을 받는지?

▶인증절차 시 데이터를 위변조하여 우회 인증절차에 대한 문제가 없는지?

▶로그인 계정이나 개인정보의 도난, 스파이 행위, 통신 방해, 데이터 변경 등에 사용되는 중간자 공격(Man-in-the-middle attack)을 방어할 수 있는지?

▶모바일 문자 메시지로 인증코드를 전송 했을 때 발생하는 심스와핑(SIM-swapping) 공격을 방어할 수 있는지?

▶리버스 프록시(Reverse Proxy)와 같은 기술을 적용하여 인증을 우회할 수 있는 구조인지?

▶푸시 알림을 계속 보내 상대방을 지치게 만들어 우발적으로 로그인 승인 버튼을 누르게 만드는 공격인 "MFA 피로 공격(fatigue attacks)"을 방어할 수 있는지?

결론은 "2차 인증을 도입했다"는 것이 아니라 기술 및 보안성 등 "어떤 2차 인증을 도입했느냐"가 관건.

보안은 어렵고 적용하면 불편하다는 편견에 사로 잡혀 있는게 현실이다.

이런 고정 관념을 탈피하여 외부의 해커 또는 내부 사용자가 불법적으로 정보자산에 접근하는 상황을 제한(정보자산의 우회/원격접속을 차단)하여 정보자산의 보안을 강화하는 것이 최상의 보안전략으로 정보 보안은 단순해야 하며, 누구나 손쉽게 적용할 수 있어야 하며, 운영 및 관리도 간편하면서 보안성은 강하게 해야 한다.

"아무 것도 하지 않으면 중간은 간다"는 건 오래된 말이고, 클라우드 시대에는 통하지 않는 말이다.

새로운 시대에는 새로운 보호 장치가 어울린다.

비밀번호 하나로 관문을 지키는 건 더 오래된 방식이다.

시스템과 인프라는 자꾸만 새 것으로 바뀌는데, 왜 예전 것들을 부여잡고 있는지 각자가 스스로를 검토해야 할 때다.

"절대 믿지 말고, 항상 검증하라(Never Trust, Always Verify)"

앞으로 정보 보안의 흐름은 보안은 강화하고 사용자의 불편함을 최소화하는 방향으로, 기억할 필요가 없는 비밀번호! BaroPAM이 함께 하겠습니다.

'▶ BaroSolution > 기술문서' 카테고리의 다른 글

| 통합인증(SSO), SAC 솔루션과 BaroPAM의 융합 (0) | 2019.05.22 |

|---|---|

| 보안 강화를 위한 Application 로그인 시 비밀번호를 BaroPAM의 일회용 인증키로 대체하여 로그인 (0) | 2019.05.22 |

| 보안강화를 위하여 Database 환경에 대한 BaroPAM의 3단계 보안전략 (0) | 2019.05.22 |

| 보안강화를 위하여 Application 환경에 대한 BaroPAM의 3단계 보안전략 (0) | 2019.05.22 |

| 보안강화를 위하여 Mac/Linux/Unix 환경에 대한 BaroPAM의 3단계 보안전략 (0) | 2019.05.22 |