악성코드를 탐지 및 제거하는 백신 솔루션/사용자에 대한 철저한 통제와 감독하는 서버접근통제 솔루션과 정보자산 접근제어 2차 인증을 통한 불법적인 우회/원격접속을 차단하는 BaroPAM 솔루션이 결합하여 정보자산 보안의 시너지 효과를 낼 수 있다.

해커가 사물 인터넷 디바이스(IoT) 공격 시에 최초 시도하는 비밀번호 "admin/12345/qwerqwer/default/password/root" 등이 있다.

가장 많이 사용하는 비밀번호는 다음과 같다.

Password-1234 / Br0nc0$2012 / Password123$ / Password1234 / Summ3rSun2020! / 0rlando_0000 / Password1234! / ChangeIt123 / 1234password$ / ChangeItN0w! / admin / 12345 / 123456 / 123456789 / qwerqwer / default / password / root

앞에서 열거한 비밀번호를 전문 해커가 풀어내는 데는 1초의 시간도 채 걸리지 않으며, 해커가 이와 같은 비밀번호를 시도하고 있는 것은, 최근 표적이 되는 것이 많은 디바이스의 종류를 반영하고 있다.

정보자산 접근제어 2차 인증 솔루션인 BaroPAM을 이용한 정보자산 로그인 시 비밀번호에 대한 적용 방법은 다음과 같이 3개 안이 있다.

1안 로그인-ID, 비밀번호 이외의 추가 인증(2차 인증)으로 일회용 인증키(OTA, One-Time Authentication) 적용(ID/PW/OTA)

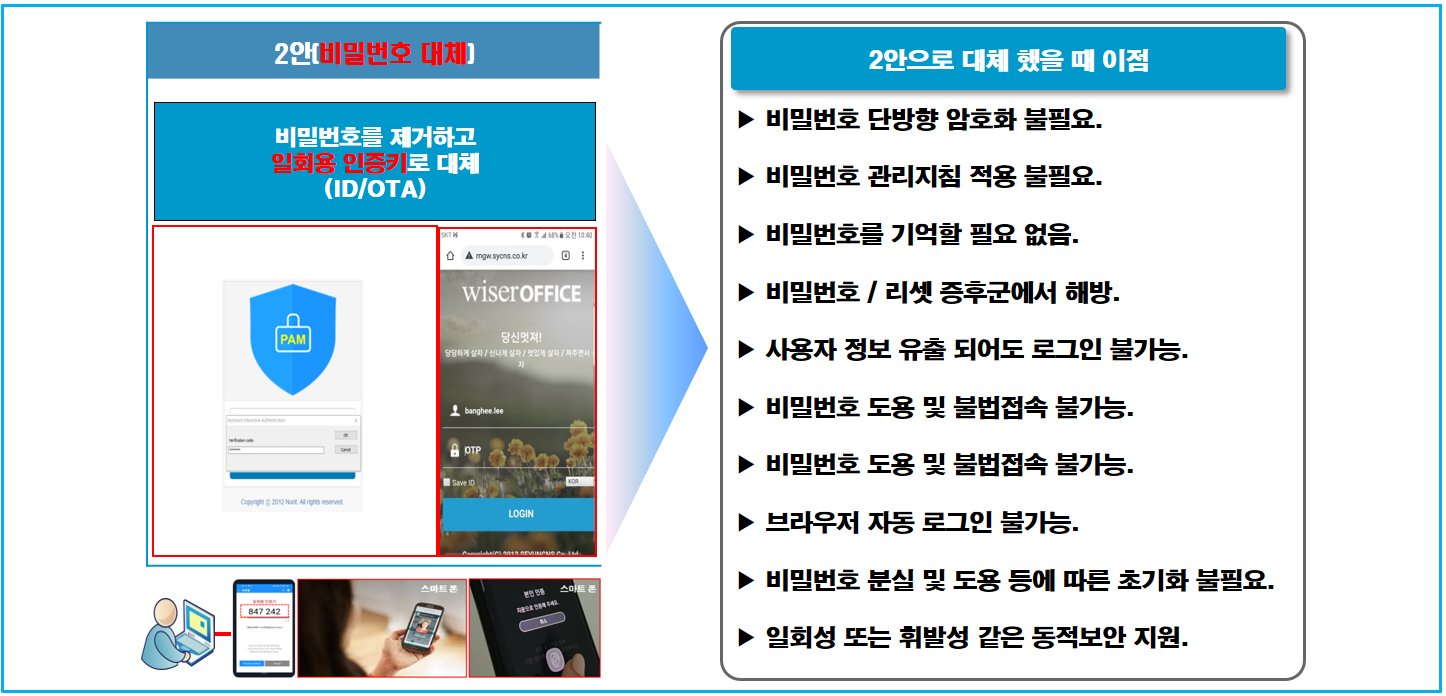

2안 비밀번호를 제거하고 일회용 인증키로 대체(ID/OTA)

3안 비밀번호와 일회용 인증키 결합하여 비밀번호를 일회용 인증키 생성주기별로 새로운 일회용 비밀번호를 적용(ID/PW+OTA)

정보자산 로그인 시 비밀번호 만으로는 결코 안전하지 않으며 매번 사용할 때마다 비밀번호를 BaroPAM 같은 동적보안 솔루션인 일회용 인증키로 대체(적용방안 중 2안) 했을 때 이점은 다음과 같다.

BaroPAM은 보안성도 뛰어나지만, 단순하고, 관리도 필요 없고, 장애도 없고, 손쉽게 적용할 수 있고, 비용도 저렴하고, BaroPAM을 도입할 때 서버나 DB 같은 추가 도입이 필요 없다.

한마디로 BaroPAM은 외부의 해커나 내부 사용자의 불법적인 정보자산에 접근하는 상황을 제한(접속차단)하여 정보자산의 보안을 강화하는 솔루션이다.

"아무 것도 하지 않으면 중간은 간다"는 건 오래된 말이고, 클라우드 시대에는 통하지 않는 말이다.

새로운 시대에는 새로운 보호 장치가 어울린다.

시스템과 인프라는 자꾸만 새 것으로 바뀌는데 왜 예전 것들을 부여잡고 있는지 각자가 스스로를 검토해야 할 때다.

결론은 "2차 인증을 도입했다"는 것이 아니라 기술 및 보안성 등 "어떤 2차 인증을 도입했느냐"가 관건이다.

"절대 믿지 말고, 항상 검증하라(Never Trust, Always Verify)"

앞으로 정보 보안의 흐름은 보안은 강화하고 사용자의 불편함을 최소화하는 방향으로, 기억할 필요가 없는 비밀번호! BaroPAM이 함께 하겠습니다.

'▶ BaroSolution > 기술문서' 카테고리의 다른 글

| 간편성과 편리성을 내세우면 보안은 그만큼 허술하며 그 댓가는 혹독할 것 (0) | 2020.06.16 |

|---|---|

| 사물 인터넷(IoT) 보안 취약성과 보호대책 (0) | 2020.03.12 |

| 이상금융거래탐지시스템(FDS, Fraud Detection System)란? (0) | 2020.02.25 |

| 정보자산의 이상접속 탐지/차단을 위한 사고등록 RuleSet 테이블 (0) | 2020.02.25 |

| 이상접속차단(IDS, Intrusion Detection System)이란? (0) | 2020.02.25 |