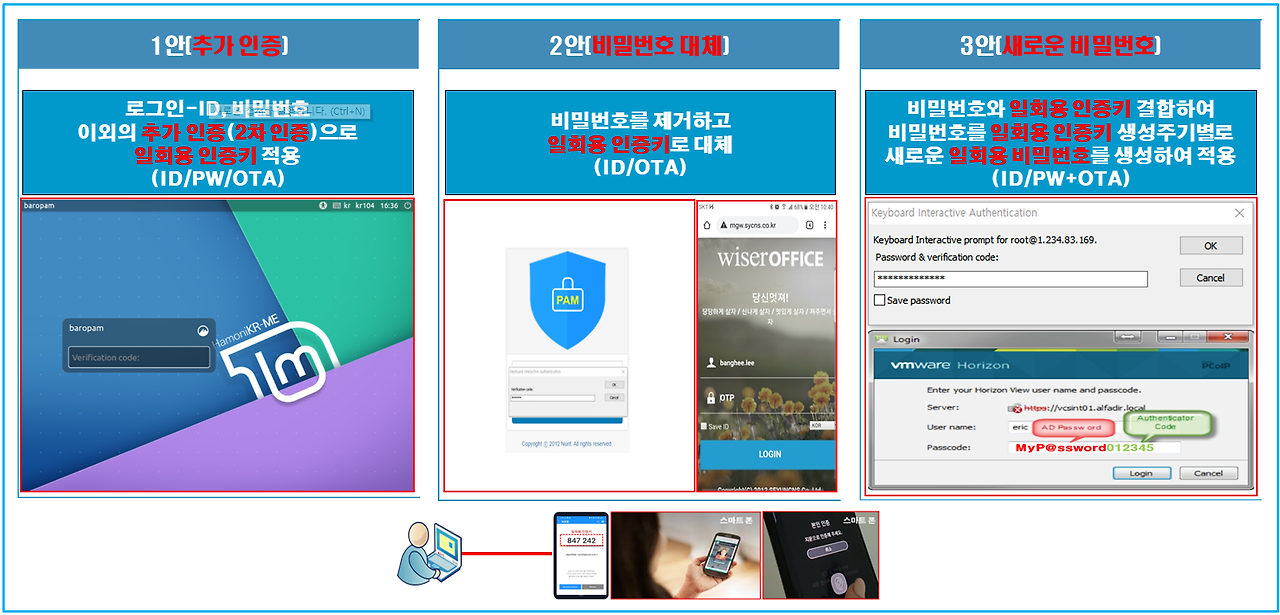

비밀번호는 단방향 암호화를 적용해야 하며, 비밀번호 관리 지침에 따라 주기적으로 변경해야 하는데, 비밀번호를 OTP로 대체하면 비밀번호를 기억할 필요도 없으며, OTP의 생성 주기마다 바뀌기 때문에 효율적인 방법이기도 하다.

새로운 비밀번호는 비밀번호와 같이 OTP를 입력할 경우, 비밀번호를 먼저 입력하고 공백 없이 이어서 OTP를 입력하면 된다.

예를 들어, 비밀번호가 "baropam" 이고, OTP가 "123456" 이라면 비밀번호 입력란에 "baropam123456"으로 입력하면 된다.

OTP의 생성 주기가 30초 이면 30초 마다 OTP가 바뀌기 때문에 고정된 비밀번호와 결합하면 OTP 생성 주기 마다 새로운 비밀번호가 생성되기 때문에 고전적 방법인 주기적으로 서버의 비밀번호를 바꿀 필요가 없게 된다.

위와 같은 방법은 아이디/비밀번호가 유출되어도 비밀번호 뒤에 덧붙인 OTP를 해커들이 유추할 수 없어서 단순하면서도 강력한 보안을 제공한다.

분실.도용.해킹으로 인한 사용자 비밀번호를 초기화 해야 하는데, 이제는 사용자 본인 스스로 로그인-ID, 특정항목, OTP 등을 입력하여 맞으면 새로운 비밀번호를 등록하여 사용하게 한다.

과거 강력한 보안시스템을 자랑하는 글로벌 기업들조차 내부 직원들의 계정 관리 허점을 타고 들어오는 공격에 속수무책으로 당하면서다.

요즘 보안의 핫이슈인 제로 트러스트(Zero trust)는 아주 믿을만한 직원의 계정이라도 시스템마다 접근 권한을 달리 부여하고, 실제 접근이 이뤄질 때마다 상대를 검증하는 보안 모델로 날로 지능화된 사이버 공격에 대응하기 위한 최적의 보안 대책으로 꼽히고 있다.

제로 트러스트(Zero trust)는 간편성과 편리성을 내세워 적용하기 쉽지만 보안이 느슨한 Gateway 방식인 통합접근제어/통합계정관리/통합인증 방식과 반대 개념의 보안 모델이다.

참고로 Gateway 방식을 사용하는 것은 해커들이 너무도 좋아하는 우회/원격 접속, 중간자 공격이 가능한 솔루션으로 보안 전문가들은 이런 분류의 솔루션은 보안 솔루션으로 취급하지도 않는다.

도래하는 무선 네트워크 환경에는 망분리 의미가 없어 진다. 지금은 정보보안에 대한 인식의 대전환이 필요한 시대인 것 같다.

날로 지능화된 사이버 공격에 대응하기 위하여 정보자산의 보안강화를 위한 다중인증(MFA)의 인증키는 무엇보다도 본인이 소유하고 있는 인증키 생성매체를 사용해서 본인이 직접 인증키를 생성하여 본인이 직접 입력해야 그나마 보안 사고를 예방할 수 있다.

특히 SMS, 이메일 등 문자기반 인증 및 휴대폰으로 인증 확인 요청이나 인증키를 전송하는 방식이나 전송된 인증키를 요구하는 것은 사이버 범죄의 1순위로 이것만 개선해도 미연에 정보보안 사고을 예방할 수 있는 최선책이다.

"아무 것도 하지 않으면 중간은 간다"는 건 오래된 말이고, 클라우드 시대에는 통하지 않는 말이다. 새로운 시대에는 새로운 보호 장치가 어울린다. 시스템과 인프라는 자꾸만 새 것으로 바뀌는데 왜 예전 것들을 부여잡고 있는지 각자가 스스로를 검토해야 할 때다.

결론은 "다중 인증을 도입했다"는 것이 아니라 기술 및 보안성 등 "어떤 다중 인증을 도입했느냐"가 관건이다.

"아무 것도 신뢰하지 않는다" = "아무도 믿지 마라" = "계속 검증하라"

앞으로 정보 보안의 흐름은 보안은 강화하고 사용자의 불편함을 최소화하는 방향으로, 기억할 필요가 없는 비밀번호! BaroPAM이 함께 하겠습니다.

'▶ BaroSolution > 기술문서' 카테고리의 다른 글

| 다중 인증(MFA) 방식은 현재 사용 중인 인증 방식 중 매우 높은 보안 수준을 보장한다. (0) | 2023.07.07 |

|---|---|

| "다중인증(MFA)을 도입했다"는 것이 아니라 기술 및 보안성 등 "어떤 다중인증(MFA)을 도입했느냐"가 관건 (0) | 2023.07.04 |

| 다중인증(MFA)에 대한 인식의 대전환이 필요 (0) | 2023.06.26 |

| 보안강화를 위한 BaroPAM 솔루션의 3단계 인증이란? (0) | 2023.06.18 |

| Tomcat 관리자 콘솔의 보안 취약점을 하루 빨리 2차 인증으로 개선이 시급 (0) | 2023.05.30 |