최근 사이버 공격은 취약한 S/W 공급망과 사회공학적 기법의 피싱을 이용하여 침투하고, 데이터를 유출하면서 협박하는 다중갈취 공격을 진행한다.

데이터 유출 원인의 68%가 인적요소와 관련된 것으로, 보안 인식이 미비한 사용자 또는 정교한 속임수에 넘어간 사용자에 의하여 발생한 보안 사고인 것으로 보인다.

S/W 취약점을 포함한 서드파티를 이용한 공격은 15%, 랜섬웨어와 파괴형 공격이 32%를 차지 했으며, 잘못된 구성에 의한 공격이 28%에 달한다.

이는 공격자가 보안 방어막을 뚫고 침투하는 것이 아니라 쉽게 침투할 수 있는 취약점, 잘못된 구성, 허술(단순)한 비밀번호, 사용자의 실수를 악용하여 침투하고 있다는 것을 분명하게 드러낸다.

특히, 데이터 침해 사고의 초기 침투의 40% 가량이 도난당한 크리덴셜을 이용하고 있어, 해킹이 아니라 "로그인"하는 공격 방식이 일반화됐다는 것을 알 수 있다.

한 곳 털리니 딴 곳도 털렸다.

다른 사이트에서 수집한 사용자 계정정보를 무작위로 대입해 로그인을 시도해 보는 '크리덴셜 스터핑'으로 올해 확인된 개인정보 유출 건수만 100만건을 넘어선 것으로 나타났다.

최근 침해사고 조사결과, 크리덴셜 스터핑 공격 시 로그인 시도 대비 성공률이 약 0.3% 가까이 되는 경우도 나타나고 있어, 각 기업․기관들은 로그인 시도 횟수 제한, 2차 인증(추가 인증) 기능 제공 등 이용자 인증 관련 보안성을 더욱 높여야 한다.

ID / PW 정보를 알아내기 위해 무차별 대입 공격(또는 사전 공격)을 수행하기 때문에 ID/PW 이외에 플러그인 가능한 인증방식인 누리아이티의 BaroPAM 같은 별도의 추가 인증을 적용하면 ID/PW가 유출되어도 추가 인증 때문에 로그인할 수가 없어서 다양한 운영체제(OS)나 애플리케이션의 보안을 강화할 수 있는 정보 보안의 최선책이다.

누구나 손쉽게 적용할 수 있는 플러그인 가능한 인증모듈 방식(PAM, Pluggable Authentication Module)의 2차 인증 방식으로 별도의 인증서버가 필요 없고, 통신하지 않고, 별도의 인증서버도 필요 없고, 누구나 휴대하고 있는 스마트폰을 인증키 생성 매체에서 본인이 생성한 일회용 인증키를 본인이 직접 입력하는 방식인 BaroPAM 솔루션은 사이버 범죄에 악용되지 않는다.

대중적인 여러 웹 서비스들은 2차 인증을 사용하고 있으며, 일반적으로 기본값으로 비활성화되는 선택 기능이다.

수많은 인터넷 서비스(구글, 아마존 AWS 등)는 개방형 시간 기반 일회용 비밀번호 알고리즘(TOTP)을 사용하여 다중 또는 2-팩터 인증(2-factor authentication)을 지원한다.

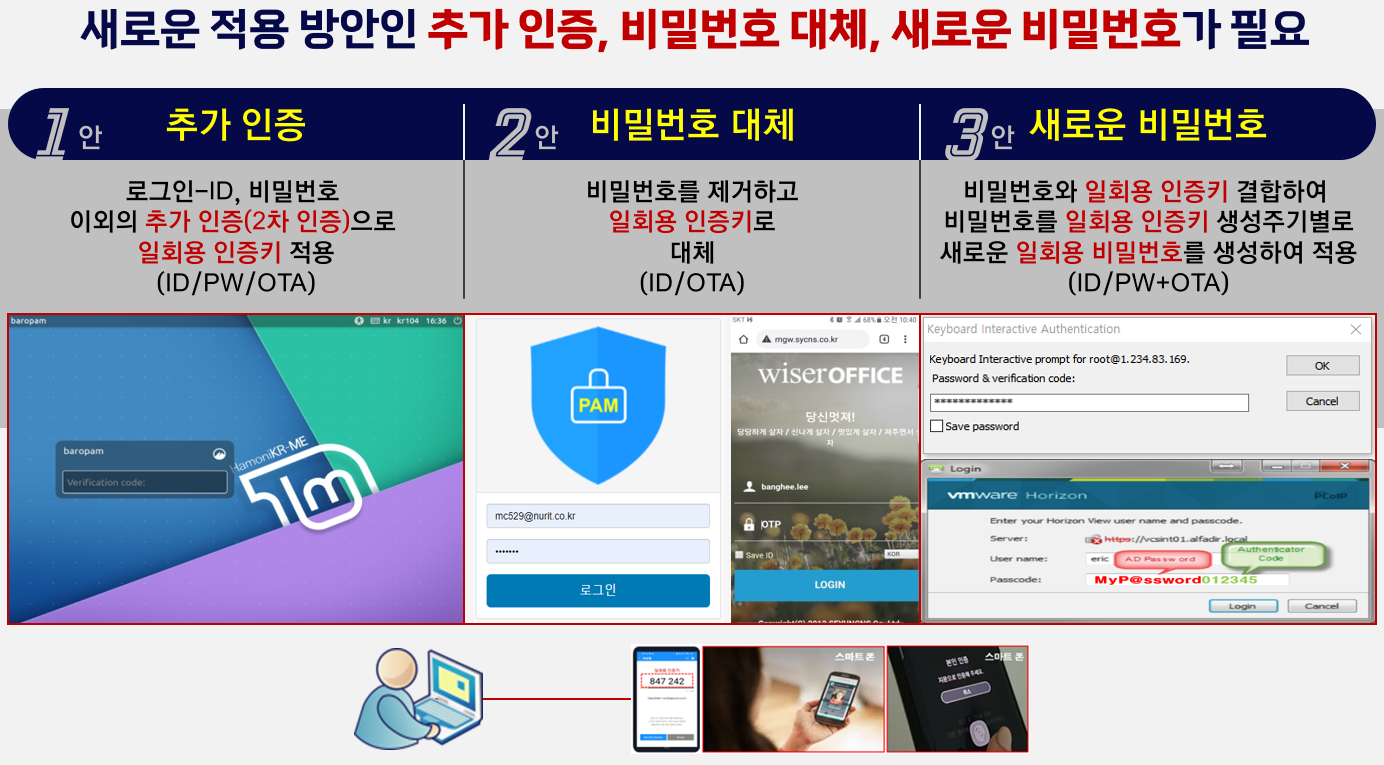

정보자산 로그인 시 비밀번호 만으로는 결코 안전하지 않으며 매번 사용할 때마다 비밀번호를 대체 또는 추가 인증(2차 인증)할 수 있는 새로운 적용 방안인 추가 인증, 비밀번호 대체, 새로운 비밀번호 등이 필요하다.

"아무 것도 하지 않으면 중간은 간다"는 건 오래된 말이고, 클라우드 시대에는 통하지 않는 말이다.

새로운 시대에는 새로운 보호 장치가 어울린다.

시스템과 인프라는 자꾸만 새 것으로 바뀌는데 왜 예전 것들을 부여잡고 있는지 각자가 스스로를 검토해야 할 때다.

결론은 "2차 인증을 도입했다"는 것이 아니라 기술 및 보안성 등 "어떤 2차 인증을 도입했느냐"가 관건이다.

"절대 믿지 말고, 항상 검증하라(Never Trust, Always Verify)"

앞으로 정보 보안의 흐름은 보안은 강화하고 사용자의 불편함을 최소화하는 방향으로, 기억할 필요가 없는 비밀번호! BaroPAM이 함께 하겠습니다.

'▶ BaroSolution > 기술문서' 카테고리의 다른 글

| 위험에 빠진 ID 보안, 조직의 90%가 피해 경험, 2차 인증 구현이 최선의 방안 (0) | 2024.06.01 |

|---|---|

| 망분리된 공공기관서 잇달아 개인정보 유출 사고 발생...망분리도 무용지물 (0) | 2024.06.01 |

| 2차 인증 도입의 필요성 및 도입 시 검토사항 (0) | 2024.05.15 |

| 보안 솔루션의 적용 방식 (0) | 2024.05.13 |

| 2차 인증(추가 인증)이란? (0) | 2024.05.12 |