"기본 보안부터 철저히 해야"

겉보기에 그럴듯한 보안 조치들이 그동안 우리 사회를 안심시켜 왔을 뿐이다.

현재의 보안체계로는 정보자산을 충분히 지킬 수 없다.

주요 인프라 공격의 85%가 "패치, 2차 인증(추가 인증), 최소 권한 원칙" 등 기본적인 수준의 보안을 지키지 않아서 발생한 것으로 나타났다.

랜섬웨어를 포함한 침해 사고의 80~90%가 원격 접속과 관련된 문제다.

보안 솔루션 중 도입해야 할 1순위가 계정도용, 권한상승, 우회/원격접속을 차단할 수 있는 2차 인증 솔루션이다.

기본 보안 정책만 지켜도 대부분의 공격은 막을 수 있다.

"망분리 했다고 해커들의 침투를 100% 막을 수 없다"는 걸 인정하고, "해커들은 이미 망 내부에 들어와 활동하고 있다"는 가정으로 보안 전략을 수립해야 한다.

외부의 해커 또는 내부 사용자가 불법적으로 정보자산에 접근하는 상황을 제한하고, 보안의 위험을 분산함으로써 피해를 최소화해야 한다.

최근 들어, 중앙 집중식 관리 서버의 운영체제(OS) 및 관리자 계정이 해킹되어, 관리 서버를 장악하고 정보를 유출하여 도용 및 악용하거나, 악성코드 삽입, 정보를 삭제한 후 관리 서버를 무력화시켜 서비스를 불능 상태로 만드는 "단일 지점 공격"의 침해사고가 발생하여 기업에 많은 피해를 주고 있다.

참고로, Windows/Linux 환경의 침해사고에 대한 흐름도 및 차단 사례.

외부에 노출된 윈도우 서버의 원격 접속(RDP) 기능이나 데이터베이스 접속(MS-SQL)을 노려 시스템에 침투해, 전 세계 2000대 이상의 감염된 시스템을 조용히 통제해오고 있었던 것으로 나타났다.

RDP는 다른 컴퓨터에 원격으로 접속할 수 있도록 해주는 윈도우 기능이다. MS-SQL는 마이크로소프트에서 제공하는 데이터베이스 관리 시스템이다.

시스템 침해 후 사용한 악성코드와 도구는 크게 3단계로 구별됐다.

1단계는 악성코드를 다운로드 및 설치하는 과정이며, 다운로더, 명령어 실행 툴들이 사용된다.

2단계는 주로 백도어(Backdoor) 류를 설치하며,

3단계는 추가 악성행위를 위한 악성코드 설치로 나눌 수 있다.

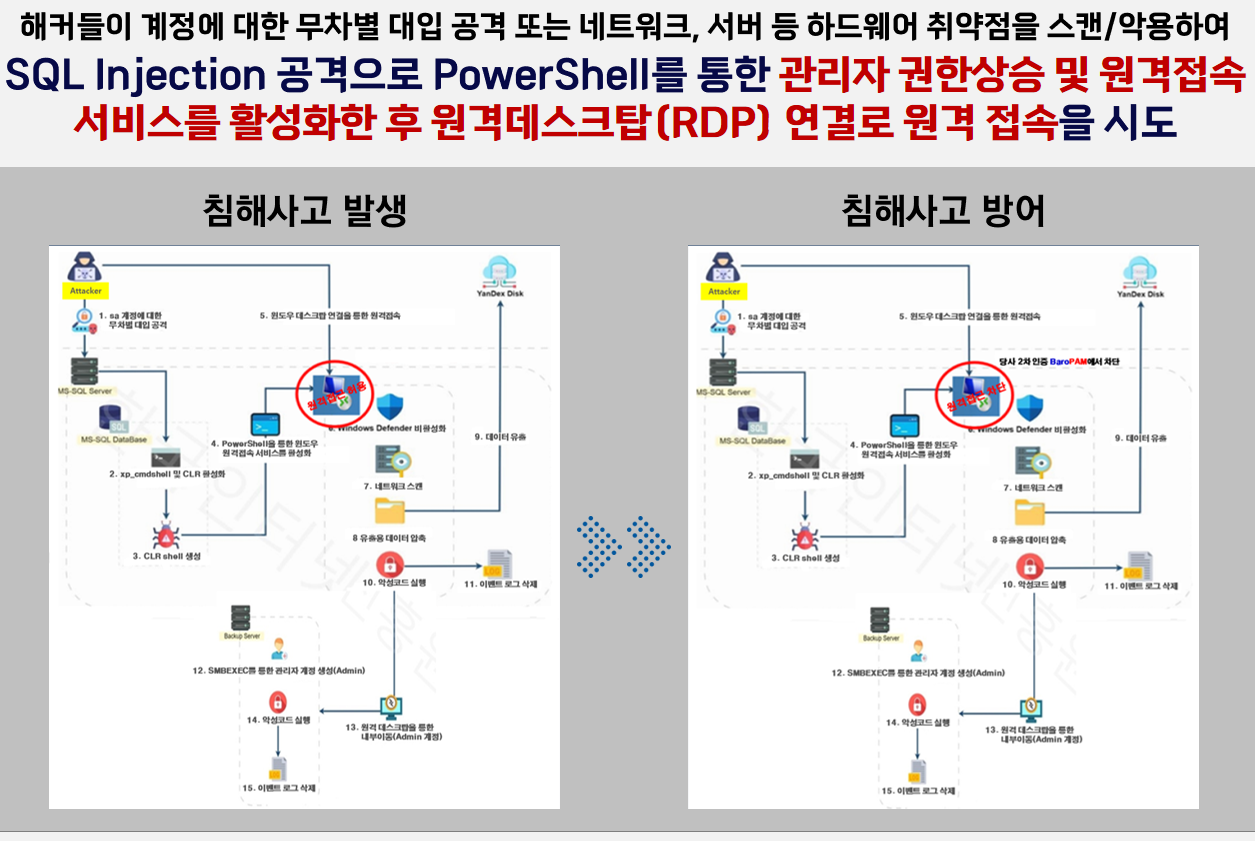

해커들이 계정에 대한 무차별 대입 공격 또는 네트워크, 서버 등 하드웨어 취약점을 스캔/악용하여 SQL Injection 공격으로 PowerShell를 통한 원격접속 서비스를 활성화한 후 원격데스크탑(RDP) 연결로 원격 접속을 시도하였는데, 2차 인증(추가 인증) 솔루션인 BaroPAM으로 인하여 원격 접속을 차단한 사례.

해커들이 계정에 대한 무차별 대입 공격 또는 네트워크, 서버 등 하드웨어 취약점을 스캔/악용하여 (리버스 쉘, 바인드 쉘) 원격코드 실행(RCE, Remote Code Execution)을 통한 계정 및 SSH key 생성, 권한 상승 등을 활용하여 원격 접속을 시도하였는데, 2차 인증 (추가 인증) 솔루션인 BaroPAM으로 인하여 su, sudo 등 명령어 실행이나 ssh/sftp를 이용한 원격 접속 등을 차단한 사례.

'▶ BaroSolution > 기술문서' 카테고리의 다른 글

| 중앙 집중식에서 벗어나 탈중앙화의 중요성 (0) | 2025.05.19 |

|---|---|

| 원격 코드 실행(RCE, Remote Code Execution)이란? (0) | 2025.05.18 |

| 다계층 인증 체계는 시스템의 보안 위험을 줄이고, 단일 지점 공격에 대한 취약점을 완화하는 데 효과적이다. (0) | 2025.05.17 |

| 챗GPT 학습에 8자리 숫자 비밀번호 3시간 만에 뚫는다 (0) | 2025.05.14 |

| 현재의 보안 체계로는 침해사고를 이젠 막을 수 없다 (0) | 2025.05.04 |