"이미 망 내부에 들어왔다"는 가정의 보안 전략 수립 필요

"공격자는 이미 망 내부에 들어와 활동하고 있다"는 가정으로 보안 전략을 수립해야 한다.

내부 계정이라 할지라도 행동 기반으로 지속 감시하고 이상징후를 잡아내는 체계가 없다면, 제로 트러스트(Zero Trust) 원칙은 허울에 그치고 말 것이다.

앞으로의 보안 논의는 더 이상 "뚫렸는가, 안 뚫렸는가"의 이분법이 아니다.

침해는 이미 발생하고 있다는 전제 하에, 얼마나 빨리 이상을 감지하고, 얼마나 좁은 범위로 피해를 가두며, 얼마나 안정적으로 서비스를 지속할 수 있는가의 문제다.

공격은 더 조용해지고, 더 정상 사용자처럼 보이며, 더 자동화될 것이다.

이 변화를 직시하지 않는 한, 우리는 같은 유형의 사고를 계속해서 목격하게 될 가능성이 높다.

이제는 신뢰의 한계를 인정하고, 인증 이후를 대비하는 보안 패러다임으로 전환해야 할 때다.

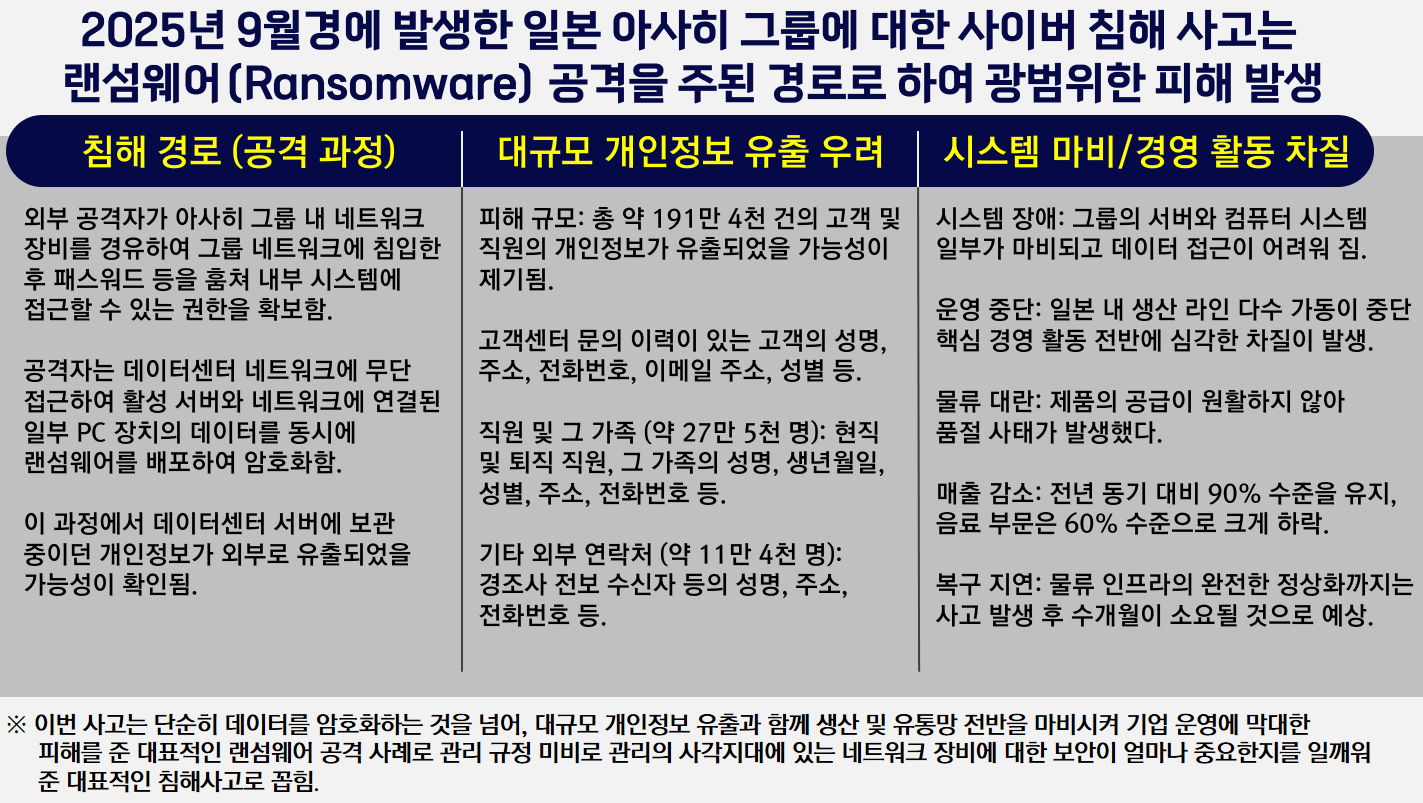

최근 일본 아사이 그룹은 네트워크 장비로 해커가 침투하여 네트워크 장비에 연결된 모든 서버와 PC에 랜섬웨어를 감염시킨 사건으로 두달째 시스템 마비, 생산라인과 물류가 정지된 사건이다.

이번 사고는 단순히 데이터를 암호화하는 것을 넘어, 대규모 개인정보 유출과 함께 생산 및 유통망 전반을 마비시켜 기업 운영에 막대한 피해를 준 대표적인 랜섬웨어 공격 사례로 관리 규정 미비로 관리의 사각지대에 있는 네트워크 장비에 대한 보안이 얼마나 중요한지를 일깨워 준 대표적인 침해사고로 꼽힌다.

한국에서 잇따라 발생한 대형 보안 사고의 원인으로 플랫(flat·평평한) 네트워크 구조를 지목했다.

망과 망이 촘촘하게 연결된 플랫 네트워크 환경에서는 공격자가 한 번 시스템 침투에 성공하면, 내부의 다른 네트워크로 쉽게 이동해 시스템 전체를 장악할 수 있기 때문이다.

한국은 디지털 환경이 보편화돼 있지만, 네트워크 구조의 취약점 때문에 공격에 노출되기 쉽다.

최근 발생한 해킹 사고는 우리도 반면교사로 삼아서 무엇보다도 최우선으로 네트워크 장비에 대한 보안을 강화해야 기업에 피해를 최소화 시킬 수 있다.

"절대 믿지 말고, 항상 검증하라(Never Trust, Always Verify)"

'▶ BaroSolution > 기술문서' 카테고리의 다른 글

| 내 정보와 자산을 지키는 가장 쉬운 방법은 추가 자물쇠(2차 인증)를 채우는 것 (0) | 2026.01.08 |

|---|---|

| 인증서버 방식의 TOTP에 대한 Secret 값의 유출 가능성에 대한 방안 (0) | 2025.12.23 |

| 정보자산에 대한 보안의 향후 흐름(방향) (0) | 2025.12.20 |

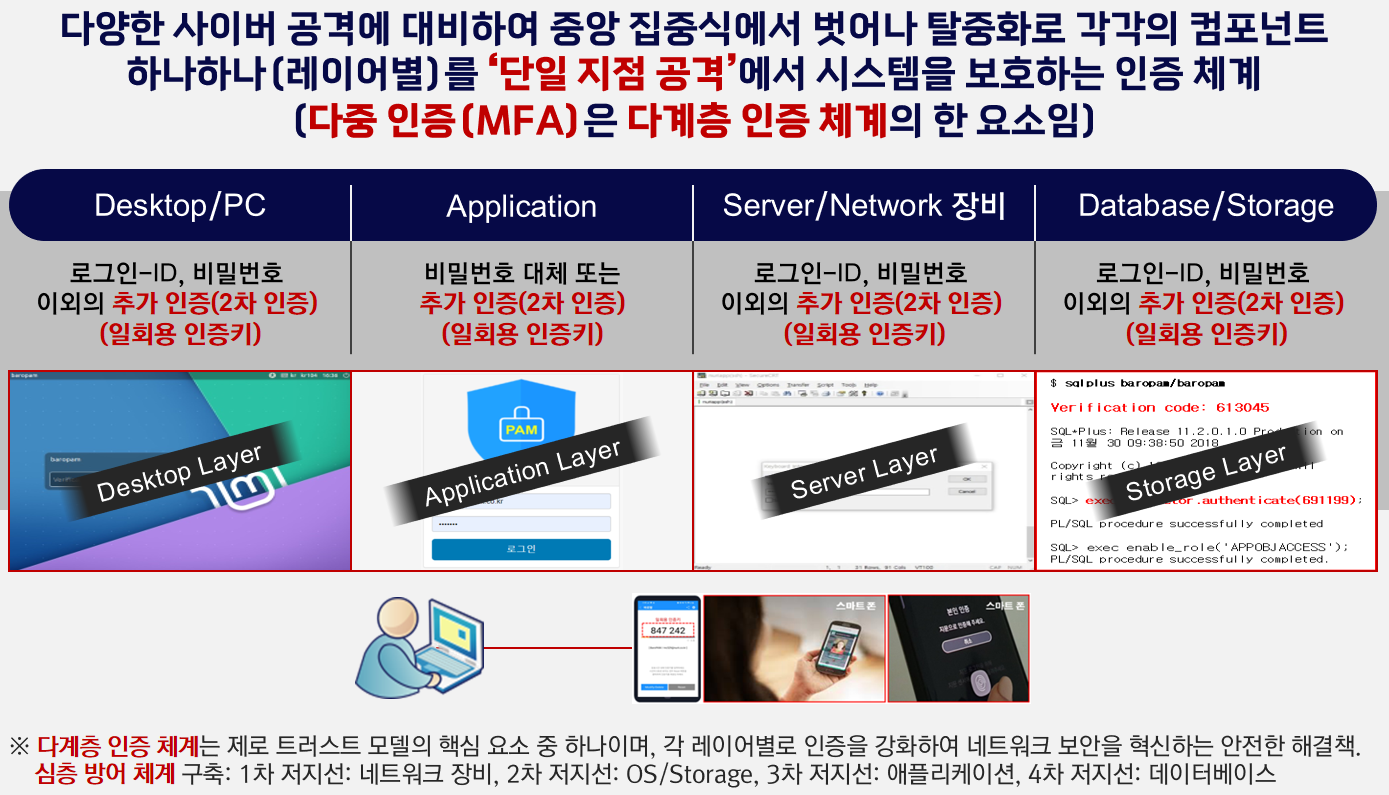

| 다계층 인증 체계(Muti-layer authentication system)의 주요 개념 및 특징 (0) | 2025.12.15 |

| 강력한 MFA도 무력화하는 MFA 피로공격과 우회기술 (0) | 2025.12.14 |