기본 보안부터 철저히!

겉보기에 그럴듯한 보안 조치들이 그동안 우리 사회를 안심시켜 왔을 뿐이다.

현재의 보안체계로는 정보자산을 충분히 지킬 수 없다.

보안의 기본은 "패치, 2차 인증(추가 인증), 최소권한 원칙 준수"이다.

주요 인프라 공격의 85%가 이 기본적인 수준의 보안을 지키지 않아서 발생한다.

보안 솔루션 중 도입해야 할 1순위가 계정도용, 권한상승, 우회/원격접속을 차단할 수 있는 2차 인증 솔루션이다.

보안을 강화하기 위한 2차 인증 적용 순서는 첫째 운영체제(OS), 둘째 관리자 계정이나 관리 콘솔, 셋째 일반 사용자 계정이다.

기본 보안정책만 지켜도 대부분의 사이버공격은 막을 수 있다.

"망분리 했다고 해커들의 침투를 100% 막을 수 없다"는 걸 인정하고, "해커들은 이미 망 내부에 들어와 활동하고 있다"는 가정으로 보안 전략을 수립해야 한다.

국가 사이버안전센터에서 다음으로 인증 솔루션에 대한 보안 취약점으로 예상되는 내용은 다음과 같다.

첫번째로 로그인 계정이나 개인정보의 도난, 스파이 행위, 통신 방해, 데이터 변경 등에 사용되는 중간자 공격(Man-in-the-middle attack)을 방어할 수 있는지?

두번째로 모바일 문자 메시지로 인증코드를 전송 했을 때 발생하는 심스와핑(SIM-swapping) 공격을 방어할 수 있는지?

세번째로 리버스 프록시(Reverse Proxy)와 같은 기술을 적용하여 인증을 우회할 수 있는 구조인지?

네번째로 푸시 알림을 계속 보내 상대방을 지치게 만들어 우발적으로 로그인 승인 버튼을 누르게 만드는 공격인 "MFA 피로 공격(fatigue attacks)"을 방어할 수 있는지?

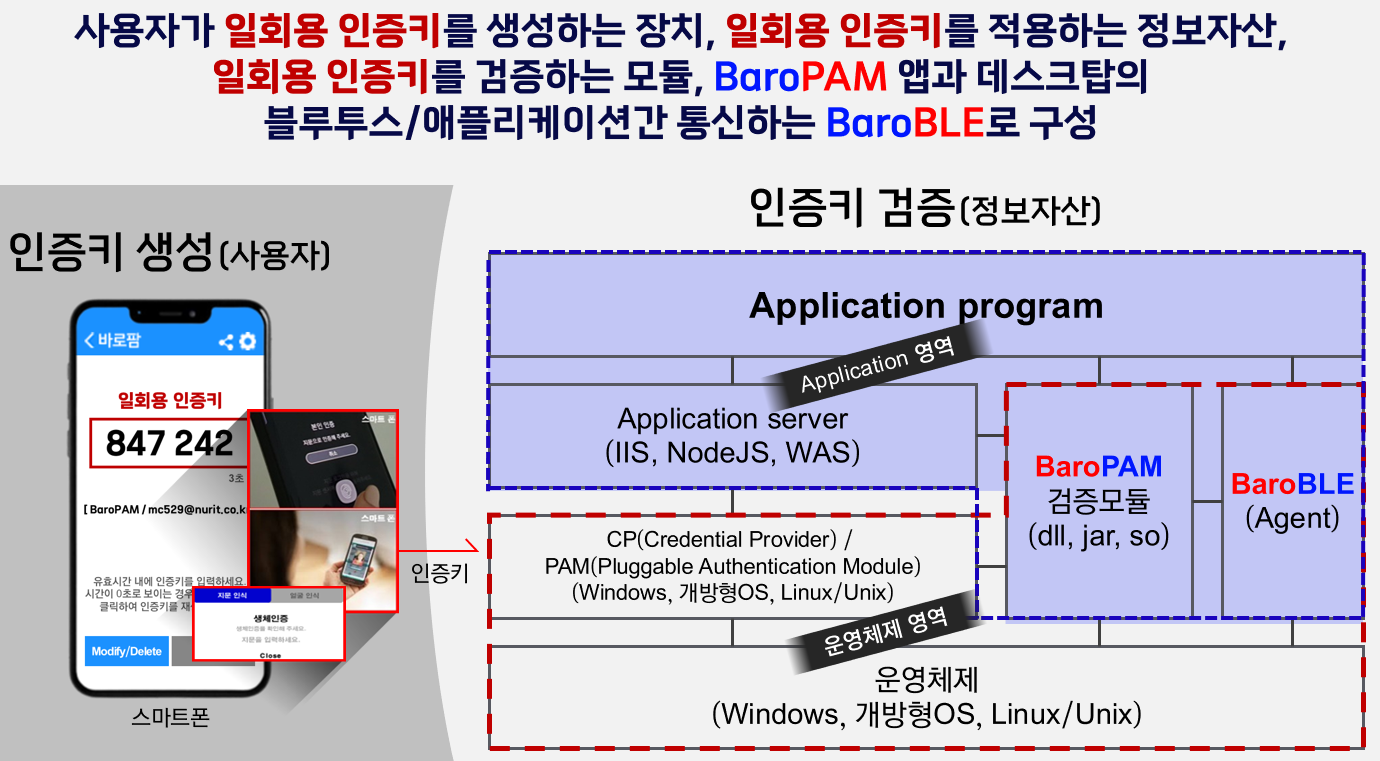

무엇보다도 BaroPAM의 일회용 인증키는 본인이 소유하고 있는 일회용 인증키 생성매체인 BaroPAM앱을 사용해서 본인이 직접 일회용 인증키를 생성하여 본인이 직접 입력해야 그나마 정보보안 사고를 예방할 수 있는 최선책이다.

"아무 것도 하지 않으면 중간은 간다"는 건 오래된 말이고, 클라우드 시대에는 통하지 않는 말이다.

새로운 시대에는 새로운 보호 장치가 어울린다.

시스템과 인프라는 자꾸만 새 것으로 바뀌는데 왜 예전 것들을 부여잡고 있는지 각자가 스스로를 검토해야 할 때다.

결론은 "2차 인증을 도입했다"는 것이 아니라 기술 및 보안성 등 "어떤 2차 인증을 도입했느냐"가 관건이다.

"절대 믿지 말고, 항상 검증하라(Never Trust, Always Verify)"

앞으로 정보 보안의 흐름은 보안은 강화하고 사용자의 불편함을 최소화하는 방향으로, 기억할 필요가 없는 비밀번호! BaroPAM이 함께 하겠습니다.

'▶ BaroSolution > 기술문서' 카테고리의 다른 글

| Windows와 Linux, 운영체제의 취약점 (0) | 2025.01.04 |

|---|---|

| IP 카메라 해킹 사고를 예방하기 위해 보안 수칙 (0) | 2024.12.26 |

| 관리 서버의 침해 사고를 예방하기 위한 2차 인증 솔루션의 적용이 시급 (0) | 2024.12.21 |

| 해커들의 원격접속을 BaroPAM 솔루션이 차단한 사례 (0) | 2024.12.11 |

| 현재의 보안체계로는 정보자산을 충분히 지킬 수 없다 (0) | 2024.12.11 |