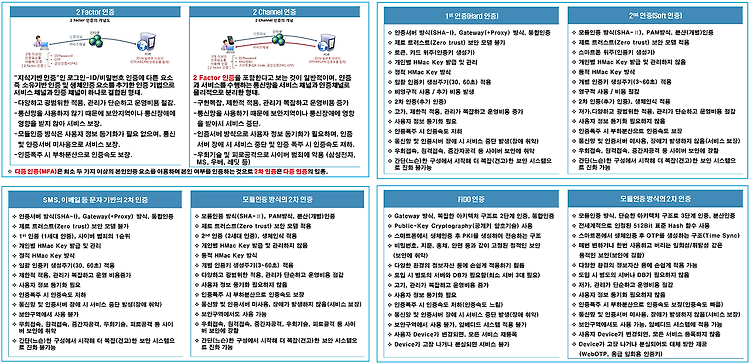

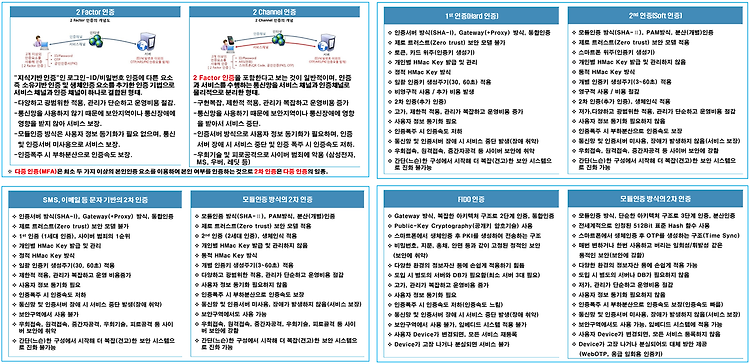

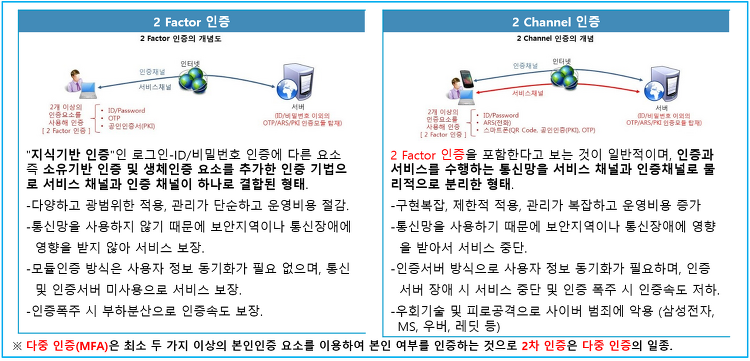

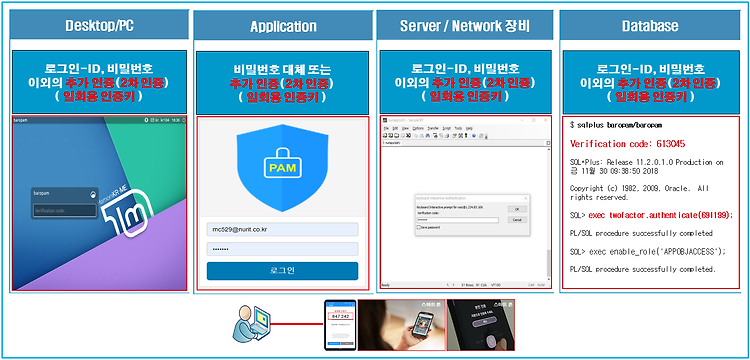

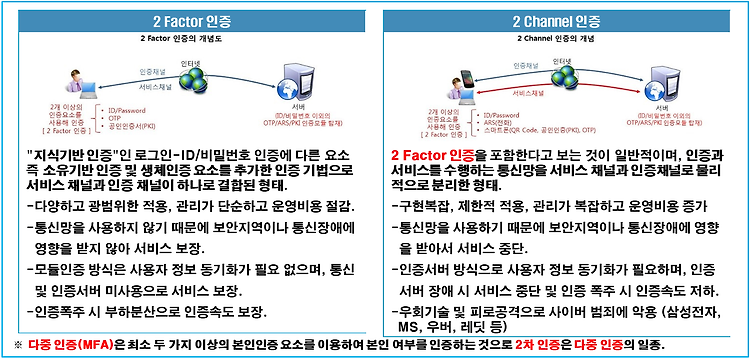

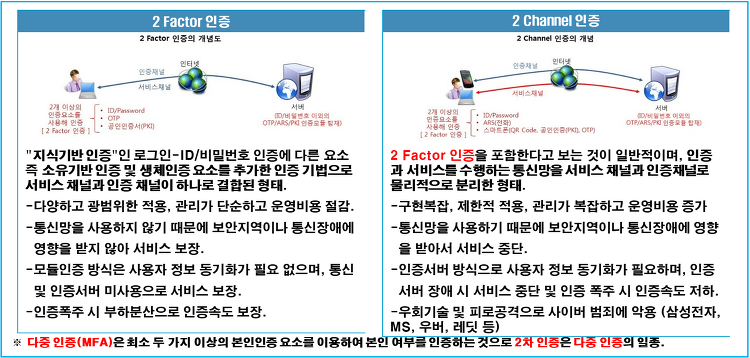

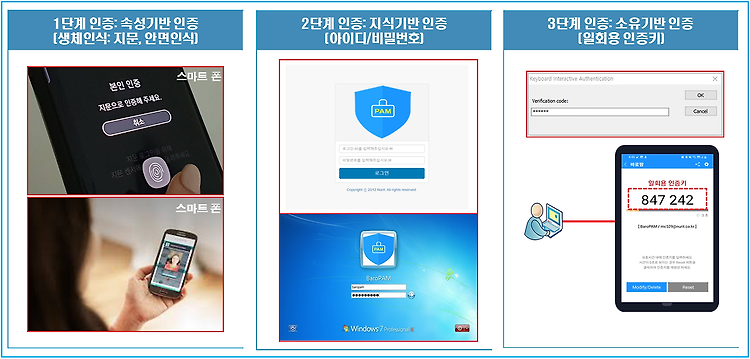

간편성과 편리성만 내세우면 보안은 그만큼 허술하며, 이로 인한 댓가는 매우 혹독할 것이다. 이젠 보안에 대한 인식을 하루 빨리 바뀌어야 한다. 아직도 보안에 취약한 이런 방식이 사용되고 있다는 현실이 안타깝다. ▶2차 인증 중 해커들의 가장 좋아하는 적용 방식: Gateway(+Proxy) 방식 ▶2차 인증 중 가장 취약한 인증 방식: SMS, 이메일 등 문자기반의 인증 ▶2차 인증 중 해커들이 가장 애용하는 우회 기술과 피로공격에 취약한 인증 방식: 2 채널 인증 ▶피싱 공격에 잘 속는 링크 방식: QR 코드 방식 정보자산의 보안 강화를 위해서는 가장 중요한 기본 사항이다. ▶인증 절차 시 데이터 위변조를 어떻게 방어할 것인지? ▶계정 정보 도용 및 악용은 어떻게 차단할 것인지? ▶브라우저 자동 로그인..