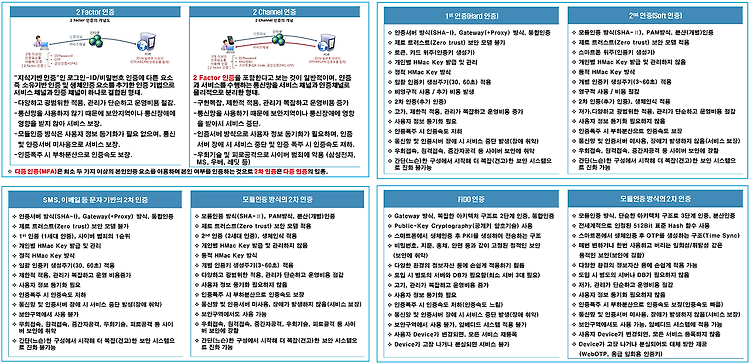

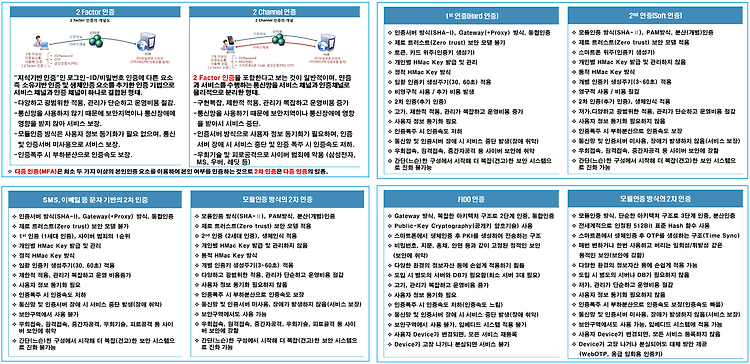

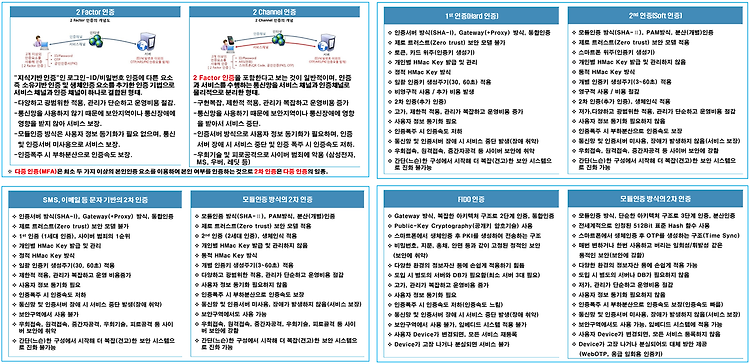

전 세계를 혼돈에 빠뜨린 마이크로소프트(MS, Microsoft)와 크라루드 스트라이크가 유발시킨 IT 대란이 우리에게 시사하는 바가 크다. 정보자산의 보안 강화를 위하여 사용자 식별.인증하기 위한 인증 시스템은 우리가 많이 적용하여 사용하고 있는 Gateway(+Proxy) 방식은 접속하기 위한 통로를 별도로 설치한 후 사용자가 해당 통로를 통해서만 접근하도록 하는 방식이다. 예를 들어, 자동차를 타고 고속도로에 진입하기 위해서 반드시 톨게이트를 거쳐 통행료 징수를 위한 체크를 하듯이 서버나 네트워크, DB에 접속, 로그인하거나 로그인 한 후에 프로세스를 수행하기 위해서는 반드시 Gateway를 거치도록 구성하여 모든 로그인과 철저하게 통제하는 방식이다. 중앙집중식으로 중앙화 되어 있는 Gatewa..