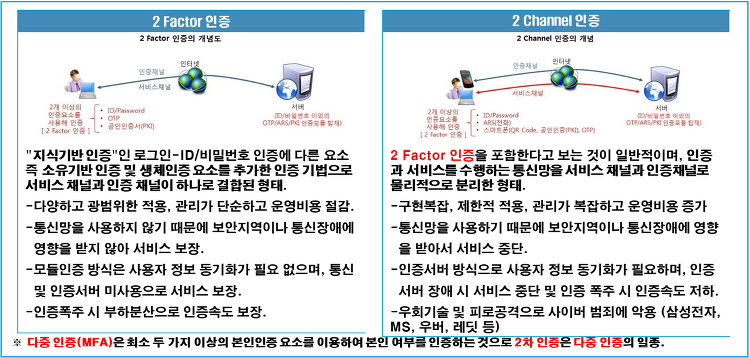

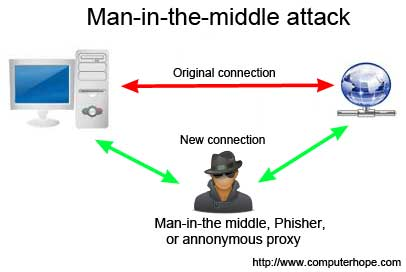

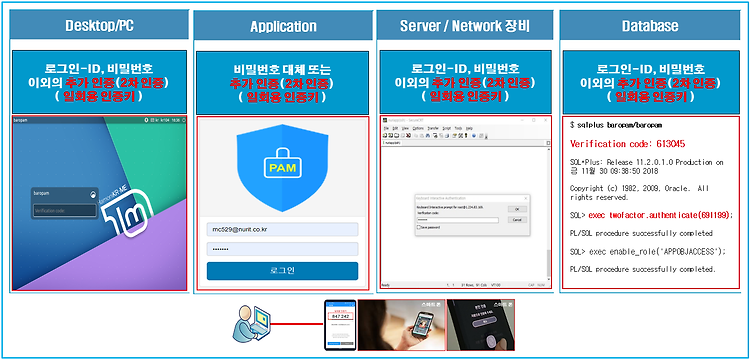

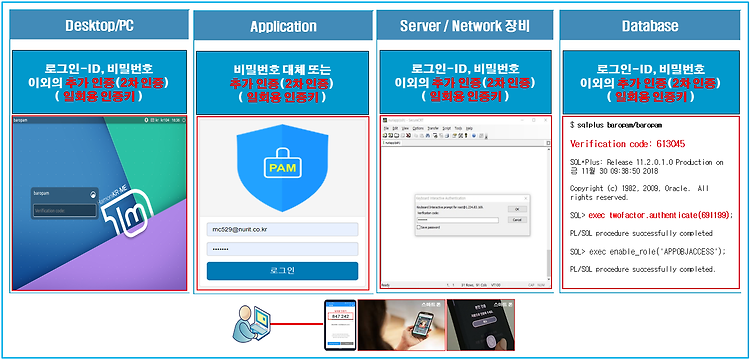

랩서스가 전세계적으로 알려진 건 올해 2월 삼성전자, LG전자, 마이크로소프트(MS), 엔비디아 등 글로벌 기업들을 잇따라 해킹해 내부 정보를 유출하면서다. 이들은 글로벌 기업 내부 시스템에 접근할 때 가상사설망(VPN)과 2차 인증(추가 인증) 등 보안시스템을 우회해 주목을 받았다. 랩서스는 실제로 MS를 해킹할 때 직원들의 VPN 계정을 통해 접속할 수 있었으며, 접속 당시 누구도 알아채지 못했다고 주장했다. 또 계정 접속 후 2번이나 2차 인증을 다시 등록할 수 있었다고 밝혔다. 랩서스는 또 2차 인증(추가 인증)을 우회하기 위해 안내창구 연락, 직원 메일 계정 접근, 내부 직원 또는 관계자로부터 자격증명 구매 등과 같은 다양한 전략을 시도하는 것으로 드러났다. 또한, 개발자의 다수가 아직도 2차 ..