랩서스가 전세계적으로 알려진 건 올해 2월 삼성전자, LG전자, 마이크로소프트(MS), 엔비디아 등 글로벌 기업들을 잇따라 해킹해 내부 정보를 유출하면서다.

이들은 글로벌 기업 내부 시스템에 접근할 때 가상사설망(VPN)과 2차 인증(추가 인증) 등 보안시스템을 우회해 주목을 받았다.

랩서스는 실제로 MS를 해킹할 때 직원들의 VPN 계정을 통해 접속할 수 있었으며, 접속 당시 누구도 알아채지 못했다고 주장했다.

또 계정 접속 후 2번이나 2차 인증을 다시 등록할 수 있었다고 밝혔다.

랩서스는 또 2차 인증을 우회하기 위해 안내창구 연락, 직원 메일 계정 접근, 내부 직원 또는 관계자로부터 자격증명 구매 등과 같은 다양한 전략을 시도하는 것으로 드러났다.

또한, 개발자의 다수가 아직도 2차 인증과 같은 기본적인 보안 장치들을 활용하지 않는다는 것도 지적되고 있다.

"하지만 이 부분에 있어서는 문화가 가시적으로 변하는 중이다. 여러 오픈소스 소프트웨어 패키지 생태계들에서 일정 규모 이상의 프로젝트에서는 2차 인증을 필수로 구축하라고 요구하고 있기 때문이다. 수년 안에 2차 인증이 모든 사람의 기본이 될 수 있을 거라고 본다."

우버 해킹 사건으로 2차 인증에 대한 기본적인 오해가 드러났다.

"분명 2차 인증은 보안 장치를 겹겹이 쌓는 데에 있어 중요한 부분을 차지하는 요소이다. 하지만 문제는 2차 인증 안에서도 여러 가지 기술들이 존재하고, 보안성이 각기 다르다는 것이다. 강력한 2차 인증이 있고 비교적 약한 2차 인증이 있다. 즉 2차 인증을 도입했다는 것이 아니라 어떤 2차 인증을 도입했느냐가 문제라는 것이다.”

2차 인증은 정보자산의 보안 강화를 위하여 로그인-ID 및 비밀번호(지식기반 인증) 이외에 별도의 추가인증(소유기반/속성기반/행위기반/장소기반 인증)절차를 의미하며, 2 Factor 인증과 2 Channel 인증으로 구분한다.

2차 인증 중 2 Channel 인증이 2 Factor 인증 보다 보안성은 강하나 통신망을 사용하기 때문에 보안지역이나 비번하게 발생하는 통신장애에 영향을 받아서 서비스가 중단되는 상황이 발생한다.

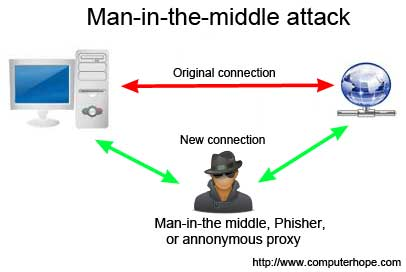

특히, 우리가 흔히 접하고 있는 Naver, 통신사 Pass가 대표적으로 적용하고 있는 2 Channel 인증은 스마트 폰의 심 스와핑으로 인하여 중간자 공격, 피싱 키트의 피싱 공격, 크리덴셜 스터핑, 클라우드 재킹, 멜웨어나 피싱, 스팸 메시지, 해킹, 사이버 공격 등에 취약하여 사이버 범죄에 악용된다는 것이다.

우버 해킹 사건을 통해서 중간자 공격에 취약한 2 Channel 인증을 채택했다는 점에서 우버의 실수를 지적하며, 2차 인증 도입 시 2 Channel 인증 보다는 중간자 공격에 강력한 2 Factor 인증을 선택하는 게 중요하다.

2차 인증 솔루션인 BaroPAM은 초창기에 서비스 채널과 인증 채널이 분리된 2 Channel 인증을 적용하였는데, 장애 및 사이버 범죄에 취약한 점이 파악되어 2 Channel 인증을 포기하고 서비스 채널과 인증 채널이 하나로 결합된 2 Factor 인증이 적용되어 있다.

아직도 보안에 취약한 이런 방식이 사용되고 있다는 현실이 안타깝습니다.

▶2차 인증 중 해커들의 가장 좋아하는 적용 방식: Gateway(+Proxy) 방식

▶2차 인증 중 가장 취약한 인증 방식: SMS, 이메일 등 문자기반의 인증

▶2차 인증 중 해커들이 가장 애용하는 우회 기술과 피로공격에 취약한 인증 방식: 2 채널 인증

▶피싱 공격에 잘 속는 링크 방식: QR 코드 방식

정보자산의 보안 강화를 위해서는 가장 중요한 기본 사항입니다.

▶계정정보(ID/PW)가 유출되어도 대안이 있는지?

▶보안 관점에서 위험을 얼마나 분산 시킬 것인지?

▶인증 절차 시 데이터 위변조를 어떻게 방어할 것인지?

▶계정 정보 도용 및 악용은 어떻게 차단할 것인지?

▶관리자 권한상승은 어떻게 차단할 것인지?

▶브라우저 자동 로그인은 어떻게 방어할 것인지?

▶단일 지점 공격을 어떻게 방어할 것인지?

▶우회/원격접속을 어떻게 차단할 것인지?

▶중간자 공격을 어떻게 방어할 것인지?

▶다중 인증(MFA)의 우회기술/피로공격을 어떻게 방어할 것인지?

무엇보다도 인증키는 본인이 소유하고 있는 인증키 생성매체를 사용해서 본인이 직접 인증키를 생성하여 본인이 직접 입력해야 그나마 정보보안 사고를 예방할 수 있는 최선책이다.

"절대 믿지 말고, 항상 검증하라(Never Trust, Always Verify)"

앞으로 정보 보안의 흐름은 보안은 강화하고 사용자의 불편함을 최소화하는 방향으로, 기억할 필요가 없는 비밀번호! BaroPAM이 함께 하겠습니다.

'▶ BaroSolution > 기술문서' 카테고리의 다른 글

| 보안 강화를 위한 2차 인증 솔루션 도입 시 검토사항 (0) | 2022.12.25 |

|---|---|

| BaroPAM이 추구하는 보안전략은 한마디로 제로트러스트 보안모델이다. (0) | 2022.10.30 |

| 앞으로 정보보안의 흐름(추이)은 보안은 강화하고 사용자의 불편함을 최소화하는 방향으로! (0) | 2022.09.19 |

| 보안강화를 위한 2차 인증 솔루션의 도입의 필요성 및 기대 효과 (0) | 2022.08.29 |

| 유선 LAN 기반의 업무를 5G 기반 무선AP으로의 전환에 따른 사용자 식별ㆍ인증을 위한 OTP 등을 활용한 2단계 인증체계 적용 (0) | 2022.08.12 |