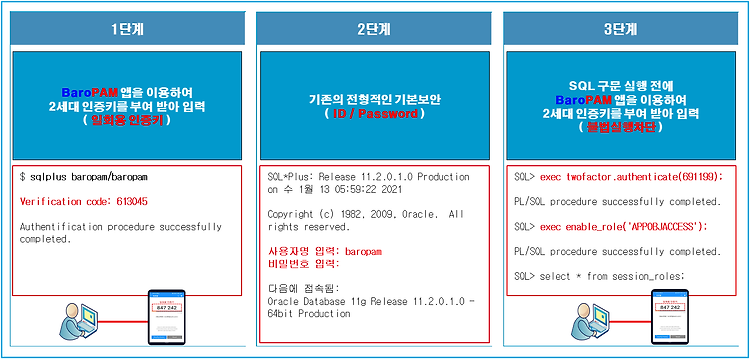

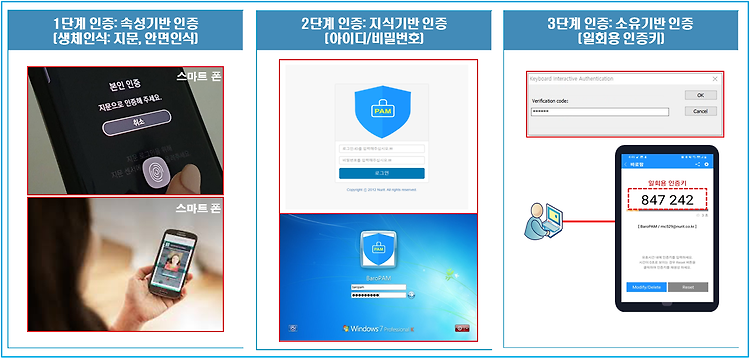

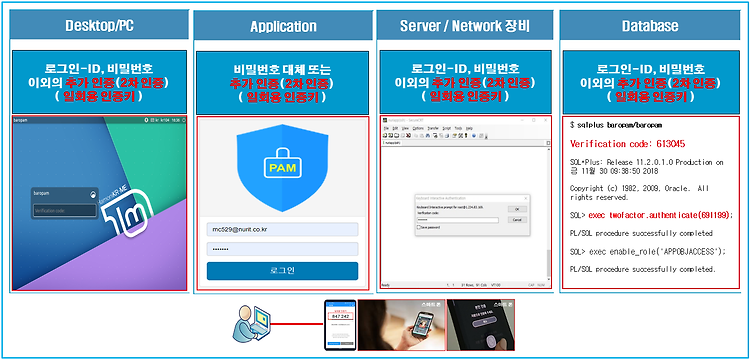

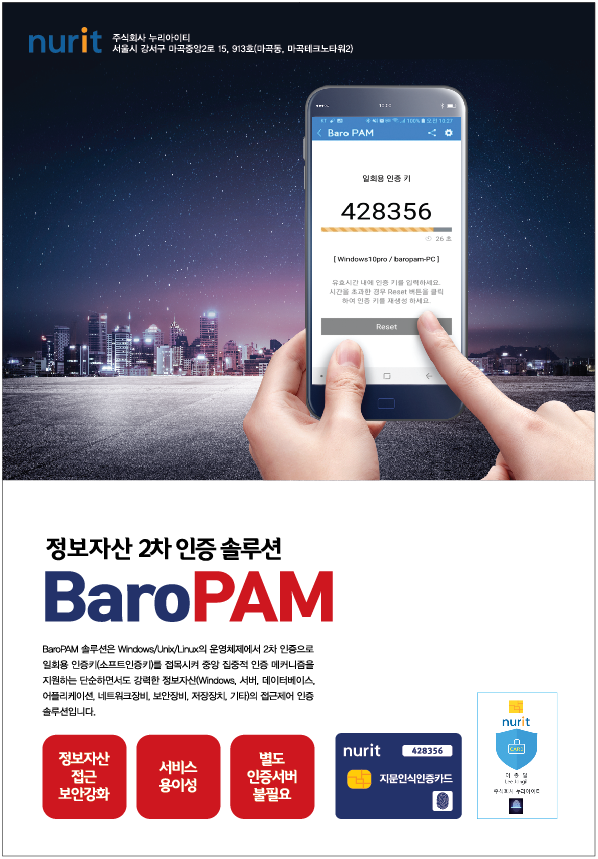

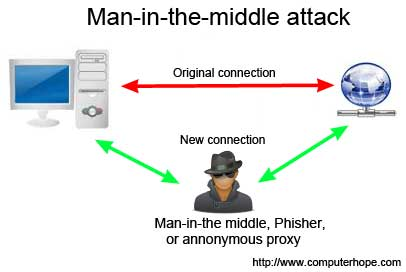

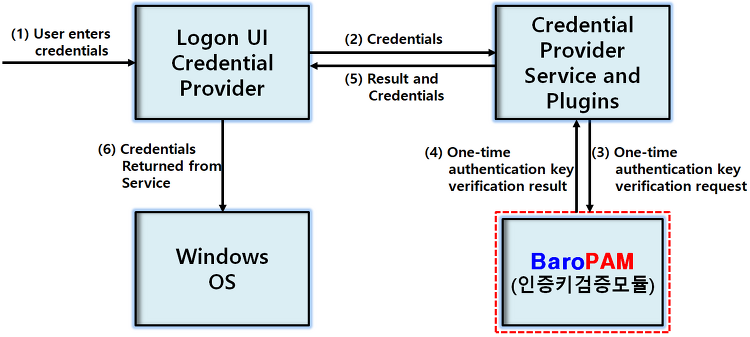

해킹 공격에서 빼놓을 수 없는 공격 기법은 기술적 취약점을 통해 이루어진다는 것이다. 가장 간단한 방어 기법은 인증 방식을 강화하는 것이다. 패스워드를 복잡하고 유추하기 어렵게 하는 노력을 BaroPAM 솔루션 같은 2Factor 인증 방식(지식 기반+소유 기반)으로만 변경해도 강력한 효과를 발휘할 수 있다. Database 환경에 대한 BaroPAM의 3단계 보안전략은 3단계로 구성되며, 1단계는 전형적인 기본 보안(ID/Password), 2단계는 일회용 인증키를 적용한 보안, 3단계는 SQL 구문 실행 전에 일회용 인증키를 적용한 보안으로 구성되어 있다. "아무 것도 신뢰하지 않는다" = "아무도 믿지 마라" = "계속 검증하라" 앞으로 정보 보안의 흐름은 보안은 강화하고 사용자의 불편함을 최소화하..