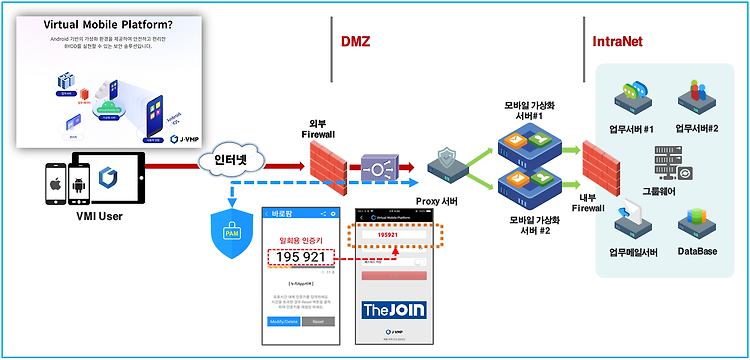

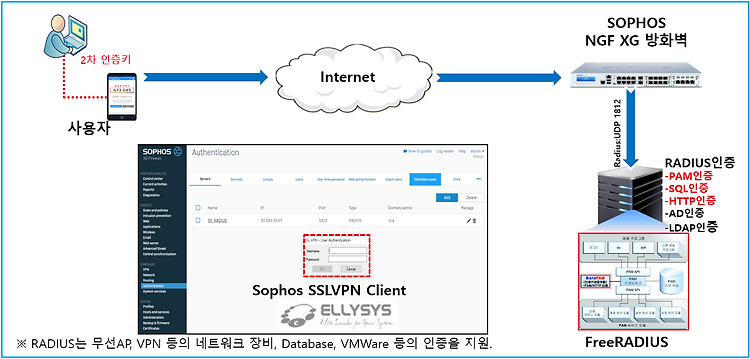

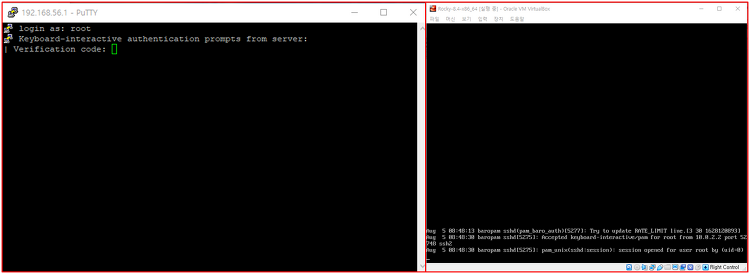

모바일 가상화 플랫폼(VMI)은 서버에 있는 모바일 가상(개인사용자)영역에 접근하여, 개인 모바일 영역과 물리적으로 완전히 분리된 모바일 업무환경을 제공하는 플랫폼으로 사용자 식별ㆍ인증을 위하여 2단계 인증(다중인증, 추가인증, 2차인증, 일회용 인증)체계 솔루션인 BaroPAM을 적용하여 정보자산의 보안을 강화한다. 1. Virtual Mobile Platform? Android 기반의 가상화 환경을 제공하여 안전하고 편리한 BYOD를 실현할 수 있는 보안 솔루션이다. ▶데이터 분리 개인 모바일 영역과 업무 영역이 물리적으로 완전히 분리 ▶하나의 APP 하나의 Android 앱 개발로iOS/Andorid 사용자 모두 업무앱 사용가능 ▶중앙 집중 관리 관리자가 중앙 관리 콘솔을 통해 ..