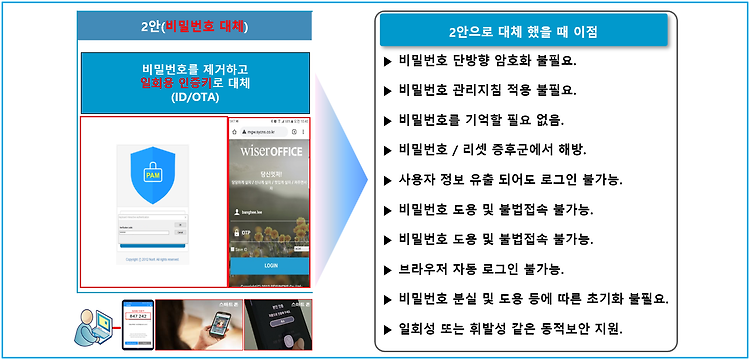

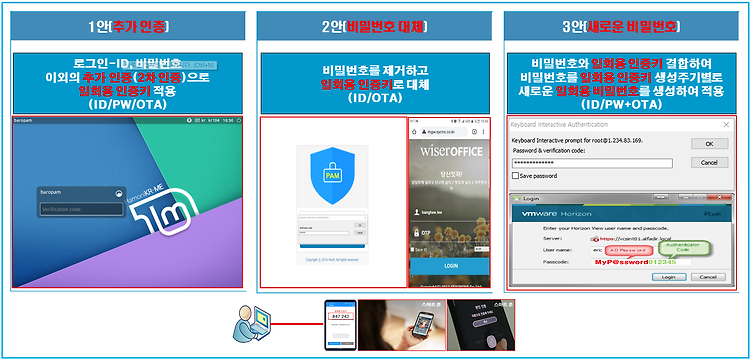

"간편성과 편리성만 내세우면 보안은 그만큼 허술하며, 이로 인한 댓가는 매우 혹독할 것!" 웹 사이트에 로그인하는 경우 아이디(ID)와 비밀 번호(PW)를 최초에 입력해 놓으면 차후 이를 다시 입력하지 않아도 곧바로 로그인이 되도록 한 것이다. 이 방식은 자주 방문하는 사이트를 이용할 때는 편리하지만, 최초 접속자와 다음 접속자가 동일하지 않을 경우 주민 등록 번호 등 개인 정보가 누출될 수도 있어 보안에 취약한 단점이 있다. 특히, 편리하다는 이유로 아이디·비밀번호 자동 저장기능을 자주 사용하는 이용자들은 더욱 주의가 요망된다. 해당 기능 사용자가 ‘인포스틸러’에 감염되면, 웹 브라우저에 저장된 아이디·비밀번호 등 로그인 정보가 탈취될 수 있다. 해커는 아이디·비밀번호 등 개인정보 탈취를 위해, 악..