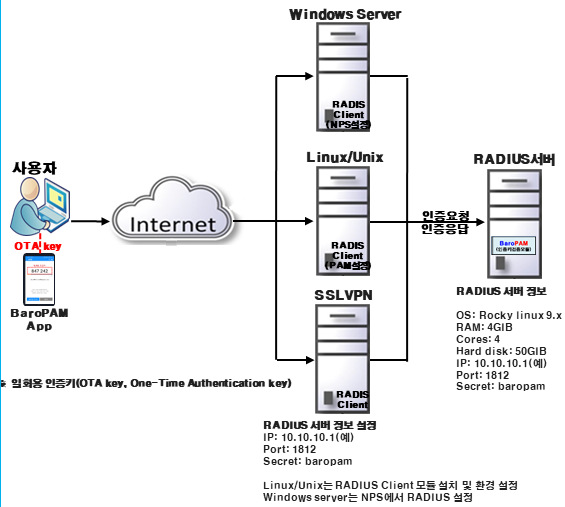

"2차 인증을 구현하는 것이 사고의 영향을 예방하거나 최소화할 수 있는 최선의 방안" [지티코리아] 지난 1년 동안 조직의 90%가 ID 관련 사고를 경험했으며, 84%는 직접적인 비즈니스 영향을 받았다. ID 관련 사고는 오늘날의 헤드라인을 지속적으로 장식하고 있다. 클로록스(Clorox), MGM, 시저스(Caesars)는 소셜 엔지니어링의 희생양이 되었고, 23앤드미(23andMe)는 자격 증명 스터핑이라는 해킹 방법의 결과로 침해를 당했으며, 유나이티드헬스(UnitedHealth)는 2차 인증(추가 인증)이 부족했다. 이러한 기업들의 막대한 침해로 뉴스거리였지만 최근 지난 12개월 동안 응답자의 10%만이 ID 관련 사고가 없었다고 한다. ID 이해 관계자의 84%는 사고가 비즈니스에 직..